"¡No me dan virus porque ejecuto Linux!"

Todos hemos escuchado esta declaración de alguna forma o forma. El hecho es que esa declaración no es más que un mito. Otro error común es que Linus Torvalds y su equipo de tortugas ninjas se ocupan de la privacidad.

En verdad, todos los sistemas operativos, combinados con las personas que los usan, ofrecen muchos riesgos y vulnerabilidades que pueden explotarse.

La buena noticia es que hay algunos pasos realmente básicos para tratar de mitigar estos riesgos. Aunque nunca se deje engañar por una falsa sensación de seguridad, estos pasos le darán una mayor tranquilidad. Incluso pueden recordarte algo tan simple que no se tuvo en cuenta en el momento de la instalación. Vamos a saltar directamente, ¿de acuerdo?

1. Contraseña Proteja su cuenta

Esto debería ser un paso requerido en el momento de la instalación. Sin embargo, ayuda a garantizar el uso de una contraseña segura. No solo es fuerte en complejidad, sino también en longitud. Si usted es un administrador de TI, ya sea en el trabajo o (de forma predeterminada) en su hogar, asegúrese de aplicar reglas de contraseña estrictas. Todo lo que necesita es una máquina vulnerable en su red que podría llevar al apocalipsis.

Tan ridículo como suena, asegúrese de que las contraseñas tampoco estén escritas. Encontrar una publicación pegada a un monitor con contraseña no es infrecuente. Tan complejo como su contraseña debe ser, también debería ser relativamente fácil de recordar. Usar anagramas o iniciales podría ser útil aquí. Por ejemplo, "O, ¿puedes ver, a la luz del amanecer?" Podría condensarse en algo como " Oscys, b7deL ". (Disculpa si esa es tu contraseña).

Puede ver lo fácil que es comenzar a formar una contraseña segura. Cómo crear contraseñas seguras que pueda recordar fácilmente Cómo crear contraseñas seguras que pueda recordar Lea fácilmente que pueden ser fáciles de recordar y complejas al mismo tiempo.

2. Cifre sus datos

Cifrar sus datos es invaluable. En el desafortunado caso de que roben su dispositivo, el ladrón podría quitarlo y conectarlo a otro dispositivo. Esto les daría acceso a su archivo de fotos de gatos. Ubuntu ofrece dos niveles de encriptación. Cifrar toda tu unidad o simplemente encriptar tu carpeta de inicio.

Las opciones anteriores cifrarán toda tu unidad con una clave de seguridad. Se le pedirá que ingrese la clave de seguridad cada vez que la computadora se inicie. De esta forma, nadie podrá navegar por su dispositivo, y mucho menos ver sus archivos.

Cifrar la carpeta de inicio hace exactamente eso. En lugar de encriptar el resto de su sistema, solo protege sus archivos personales. Tenga en cuenta, sin embargo, que hay una compensación con el cifrado en forma de sobrecarga de la CPU. Afortunadamente, las computadoras modernas no deberían parpadear por esto.

Si bien puede optar por encriptar tanto su unidad completa como su carpeta de inicio, solo necesita elegir una. Siempre asegúrese de que su rutina de respaldo esté actualizada, sin embargo, en caso de que las cosas salgan mal.

3. Bloqueo de pantalla

Esto es algo que debe tratarse con una porción saludable de impulsividad. Su bloqueo de pantalla debe ser una extensión de su naturaleza habitual. Esto es aún más importante en situaciones en las que se encuentra en un lugar público o incluso en una oficina compartida. El atajo de teclado para bloquear manualmente la pantalla en Ubuntu es tan simple como Ctrl + Alt + L.

Sin embargo, como alternativa, debe asegurarse de que su pantalla se bloquee cuando se active el protector de pantalla. Puede encontrar estas configuraciones navegando a Brillo y Bloqueo en Configuraciones en Ubuntu.

Algunos pueden encontrar la molestia adicional de escribir continuamente su contraseña al regresar a su computadora un poco ridícula. Esto tiende a ser una sensación común hasta el punto en que se obtiene acceso no autorizado. No dejes que se acabe el juego.

4. Eliminar el peso muerto

Tener una máquina delgada 10 extensiones de Chrome que debes desinstalar ahora mismo 10 extensiones de Chrome que debes desinstalar ahora mismo Es difícil hacer un seguimiento de qué extensiones se han descubierto abusando de sus privilegios, pero definitivamente debes desinstalarlas lo antes posible. Leer más tiene muchos beneficios. Mantener solo las aplicaciones que sean necesarias garantizará la máxima eficiencia. También reduce el riesgo de que una aplicación mal escrita sea la puerta mágica que expondrá las vulnerabilidades.

Después de haber analizado detenidamente las aplicaciones instaladas en su máquina, puede usar una herramienta como BleachBit para realizar una limpieza profunda. Puede eliminar rápidamente las cookies, liberar su caché y borrar los archivos temporales. Todo mientras liberas espacio en el disco.

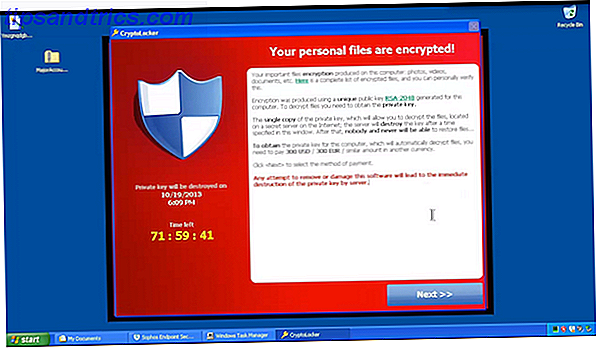

5. Cuidado con el Rootkit

Los rootkits son el flagelo de la tierra Lo que no sabe sobre los rootkits lo asustará Lo que no sabe sobre los rootkits lo asustará Si no sabe nada sobre los rootkits, es hora de cambiar eso. Lo que no sabe le asustará y lo obligará a reconsiderar la seguridad de sus datos. Lee mas . Proteger el rendimiento de su dispositivo es la menor de sus preocupaciones. Ingrese chkrootkit. Incluido en la encuesta Top 100 Network Security Tools, chkrootkit localmente busca signos de un rootkit. Para instalar chkrootkit, ejecute el siguiente comando:

sudo apt-get install chkrootkit La instalación solo lleva unos segundos y puede ejecutar chkrootkit escribiendo lo siguiente:

sudo chkrootkit

Puede llevar un tiempo completarlo, pero una vez que el escaneo de chkrootkit haya hecho su trabajo, sabrá si su PC Linux es segura o no.

6. Poner una correa en acceso remoto SSH

Si usa SSH de acceso remoto, puede haberse dado cuenta de que hay algunas personas con malas intenciones que ya intentan violar su sistema. Estas personas malintencionadas usan rastreadores de puertos para verificar qué máquinas en Internet tienen abierto el puerto SSH. A continuación, activan nombres de usuario y contraseñas comunes en los dispositivos, con la esperanza de obtener acceso.

¿Cómo puedes detener esto? Afortunadamente, la seguridad contra el acceso remoto SSH se puede lograr con algunos ajustes simples.

Una de las primeras cosas que debe hacer es restringir el inicio de sesión SSH a utilizar un par de claves SSH Cómo autenticar a través de SSH con claves en lugar de contraseñas Cómo autenticar a través de SSH con claves en lugar de contraseñas SSH es una excelente manera de obtener acceso remoto a su computadora. Cuando abre los puertos en su enrutador (puerto 22 para ser exactos), no solo puede acceder a su servidor SSH desde ... Lea más en lugar de una contraseña para iniciar sesión. Luego debe cambiar el puerto SSH predeterminado y deshabilitar el inicio de sesión raíz. Simplemente abra su configuración SSH escribiendo:

sudo nano /etc/ssh/sshd_config Una vez que el archivo esté abierto, busque las líneas que dicen Puerto y PermitRootLogin . Debe cambiar el puerto a un número poco común y uno que su sistema no esté utilizando actualmente. Mire al próximo punto en el artículo sobre cómo verificar qué otros puertos están siendo utilizados actualmente por otros programas. PermitRootLogin se puede configurar para prohibir-contraseña si aún desea iniciar sesión a través de la raíz utilizando un par de claves SSH.

Una vez que haya realizado dichos cambios, puede reiniciar su servicio SSH y disfrutar de su nueva gloria privada ejecutando:

sudo service sshd restart 7. Desactiva Daemons innecesarios

Es posible que haya elegido algunos servicios en el momento de la instalación que en realidad no necesitará. Estos daemons podrían estar escuchando en puertos externos. Si no necesita estos servicios, simplemente puede desactivarlos. Esto ayudará a proteger su privacidad junto con la posibilidad de mejorar sus tiempos de arranque.

Cuando esté listo para verificar quién está escuchando, ejecute:

netstat -lt 8. Asegúrate de que tu sistema esté actualizado

En el momento de instalar Ubuntu, habrías notado una opción para descargar actualizaciones durante la instalación. La razón de esto sería que desde el momento en que se puso a disposición la versión base descargable de Ubuntu, es posible que haya habido algunas actualizaciones críticas y de seguridad del sistema. Esto es una señal de cuán esencial e importante es asegurar que su sistema se mantenga actualizado. Si desea ser selectivo en cuanto a qué actualizaciones se aplican, puede tomar el Actualizador de software desde la aplicación de software de Ubuntu.

Una vez que inicie Software Updater, desglosará las actualizaciones en Actualizaciones de seguridad y Otras actualizaciones . El mínimo absoluto debe ser asegurarse de que todas las actualizaciones de seguridad estén siempre actualizadas. Por qué siempre debe mantener su instalación de Ubuntu actualizada [Linux] Por qué siempre debe mantener su instalación de Ubuntu actualizada [Linux] Lea más. Otras actualizaciones incluirán importantes correcciones de errores y actualizaciones de bases de Ubuntu si están disponibles.

9. Usa una VPN

Hay una gran cantidad de opciones VPN disponibles en este momento Los mejores servicios VPN Los mejores servicios VPN Hemos compilado una lista de lo que consideramos los mejores proveedores de servicios de red privada virtual (VPN), agrupados por premium, free y torrent- amistoso. Lee mas . Muchos de los cuales tienen clientes Linux disponibles de forma nativa. Una VPN ocultará y encriptará tu tráfico de internet. Esto asegura que toda su actividad en línea esté aparentemente codificada para cualquiera que intente interceptar su tráfico. Además, algunas VPN pueden manipular o suplantar su dirección IP.

En resumen, esto hace que parezca estar en una ubicación o país diferente. Esto puede resultar útil en una serie de escenarios, incluidos los juegos en línea. 7 Razones por las que los jugadores necesitan una VPN amigable para juegos 7 Razones por las que los jugadores necesitan una VPN amigable para juegos. Tienes el mejor mouse y un monitor impresionante. ¿Pero alguna vez has pensado en cómo una buena VPN puede mejorar tu experiencia de juego? Aquí hay siete razones para probar uno. Lee mas .

10. El verde es bueno

Esta es una mejor práctica, independientemente del dispositivo que esté usando. Sin embargo, es un punto tan importante que no podemos dejarlo de lado. Si está en un sitio web que requiere que ingrese información personal y / o detalles de pago, asegúrese de buscar el ícono de conexión segura en la ventana del navegador. Esto normalmente se denota mediante un icono de candado verde a la izquierda de la dirección o URL del sitio web. Este ícono significa que el sitio web que está visitando tiene un certificado SSL (Secure Socket Layer) válido. ¿Qué es un certificado SSL y lo necesita? ¿Qué es un certificado SSL y lo necesita? Navegar por Internet puede ser aterrador cuando se trata de información personal. Lee mas . Esto encripta y asegura todo el tráfico entre su navegador y el sitio web.

Si un sitio web tiene un certificado SSL no válido, es posible que vea una advertencia similar a la siguiente captura de pantalla. Verá Not secure en lugar del todopoderoso candado verde que indica que debe proceder con la máxima precaución.

Si va a un sitio web que no es seguro, asegúrese de no ingresar información personal, contraseñas o detalles de pago.

¿Importa la privacidad si no estoy haciendo algo mal?

Glenn Greenwald aborda esta cuestión en su charla TED 2014. El ejemplo que se da es que no hay nada de malo en cantar y bailar, pero algunos eligen hacerlo en privado porque no quieren hacerlo frente a los demás. Es posible que no tengas nada incriminatorio para esconderte, pero eso no significa que no se te permita esconderte cuando quieras cantar y bailar. Ya sea que alguien invada su privacidad con fines maliciosos o simplemente se libere de nuestras vidas, la privacidad es importante ¿Por qué los estadounidenses han renunciado a la privacidad? ¿Por qué los estadounidenses renuncian a la privacidad? Un estudio reciente de la Escuela de Comunicación Annenberg de la Universidad de Pensilvania concluyó que los estadounidenses están resignados a renunciar a los datos. ¿Por qué es esto y afecta más que solo a los estadounidenses? Lee mas .

Si bien este artículo cubre la privacidad y la seguridad, el punto de vigilancia debe hacerse eco en todo momento. Adquirir el hábito de las mejores prácticas de seguridad significa que su información personal y confidencial se mantiene a salvo, y lejos de miradas indiscretas.

¿Has encontrado alguna forma que te ayude a proteger tu privacidad? ¿Cuáles son sus pensamientos sobre la privacidad de su información en el mundo actual de Linux? Háganos saber en los comentarios a continuación!

Créditos de las imágenes: maimu / Shutterstock