Los planes de la NSA no terminan con la recopilación de sus registros telefónicos. Estas son solo algunas de las formas en que la Agencia de Seguridad Nacional (NSA, por sus siglas en inglés) le controlará en el mundo del mañana. Prepárese para ser sorprendido, sorprendido y un poco asustado.

La vigilancia tiende a estar a la vanguardia de la tecnología. Entre los detalles filtrados por Whistleblower Hero o Villain? La NSA modera su postura sobre Snowden Hero o Villain La NSA modera su postura sobre Snowden Whistleblower Edward Snowden y John DeLong de la NSA aparecieron en el calendario para un simposio. Si bien no hubo debate, parece que la NSA ya no pinta a Snowden como un traidor. ¿Qué ha cambiado? Leer más Edward Snowden tenía planes para construir una computadora cuántica que descifra códigos ¿Cómo funcionan las computadoras ópticas y cuánticas? ¿Cómo funcionan las computadoras ópticas y cuánticas? La edad de Exascale está llegando. ¿Sabe cómo funcionan las computadoras ópticas y cuánticas, y estas nuevas tecnologías se convertirán en nuestro futuro? Lea más, una tecnología que podría significar el final de la criptografía Computadoras cuánticas: ¿El fin de la criptografía? Computadoras cuánticas: ¿el final de la criptografía? La computación cuántica como una idea ha existido por un tiempo; la posibilidad teórica se introdujo originalmente en 1982. En los últimos años, el campo se ha acercado cada vez más a lo práctico. Lea más y privacidad. Peor aún, una computadora cuántica no es, de ninguna manera, la única forma en que la NSA está tratando de descifrar el cifrado, o vigilarlo en general.

Backdooring Encryption

La NSA recientemente admitió que ya no quiere controlarlo usando una variedad de enfoques "de puerta trasera". En cambio, Michael S. Rogers, director de la NSA, dice que quiere una "puerta de entrada". Y quiero que la puerta de entrada tenga múltiples cerraduras. Big Locks ". Rogers se refiere a la noción de cifrado de clave dividida, que permite que todo el cifrado se desbloquee utilizando claves especiales propiedad del gobierno.

Encriptación ¿Cómo funciona el cifrado y es realmente seguro? ¿Cómo funciona el cifrado y es realmente seguro? Leer más le permite convertir datos de texto sin formato en texto cifrado; es decir, caracteres aparentemente aleatorios ilegibles sin una clave. Bajo el cifrado de clave dividida, compañías como Apple, Microsoft y Google se verían obligadas a crear una clave digital que pudiera desbloquear cualquier teléfono inteligente y tableta, y esta clave estaría disponible para las agencias gubernamentales. Sin embargo, esto requiere la confianza de las autoridades, y plantea el riesgo de que una sola fuga de las claves maestras pueda destruir la privacidad global.

El cifrado de una sola clave es una pesadilla para las agencias de seguridad porque significa que solo el usuario puede acceder a datos bloqueados. Esto es estándar en dispositivos Apple. iOS 7 Su guía para iOS7 Su guía para iOS7 iOS 7 es la última actualización de Apple del sistema operativo que alimenta dispositivos móviles, incluidos iPhone, iPad y iPod Touch. Esta guía está diseñada específicamente pensando en los usuarios de dispositivos móviles. Lea más, por ejemplo, introdujo el bloqueo de activación, que insiste en su identificación y contraseña antes de desbloquear. Es una gran manera de combatir ladrones hambrientos para obtener ganancias de dispositivos robados Cinco maneras en que un ladrón puede sacar provecho de su hardware robado Cinco maneras en que un ladrón puede sacar provecho de su hardware robado Los delincuentes roban su PC, su computadora portátil, su teléfono inteligente, robando su casa, o arrebatándoselos. Pero entonces, ¿qué pasa? ¿Qué pueden hacer los ladrones con su tecnología robada? Lea más, ya que incluso Apple no puede desbloquearlo.

La NSA está estudiando formas de eludir esto, incluido un 'depósito de claves', esencialmente agencias múltiples que poseen claves para sus datos. Esa es una gran preocupación de privacidad, por lo que la solución de la puerta de entrada es quizás preferible. Sin embargo, podría ser inconstitucional poner esas restricciones en las empresas. Además, si se sabe que estas puertas traseras existen, podría dañar la capacidad de las empresas estadounidenses de vender sus sistemas en el extranjero.

En el pasado, Yahoo! ha luchado por los derechos de sus usuarios, pero los servicios de seguridad los han invalidado con amenazas de acciones legales si no cumplen o divulgan la información que están entregando. Queda por ver si las mismas tácticas de mano dura serán suficientes para obligar a las empresas a imbuir estas puertas traseras.

¿Inteligencia artificial?

Esta idea surgió en relación con la NSA en 2009, pero ha sido una corriente oculta en la ciencia ficción durante décadas. Mark Bishop, presidente de la Sociedad para el Estudio de la Inteligencia Artificial y la Simulación de la Conducta, dijo que, aunque no tiene pruebas, se sorprendería si [la NSA y el GCHQ] no estuvieran usando la mejor IA posible para escanear toda la comunicación electrónica que puedan ".

De hecho, va tan lejos como para decir que "siempre creyó que no estaba haciendo su trabajo correctamente si no usaba [la Inteligencia Artificial], independientemente de si eso era correcto o no". Bishop imagina un sistema de escaneo eso separaría correos electrónicos y textos y los pasaría a los agentes de vigilancia humana si contienen ciertos patrones o frases.

También hay algunas sospechas de que las agencias de inteligencia están utilizando AI para perfilar y predecir las intenciones de las personas consideradas como amenazas. Facebook ya puede juzgar tu personalidad y predecir tu comportamiento. Privacidad de Facebook: 25 cosas que la red social sabe de ti Privacidad en Facebook: 25 cosas que la red social sabe de ti Facebook conoce una cantidad sorprendente de nosotros, información que voluntariamente ofrecemos. A partir de esa información, puede ser ubicado en un grupo demográfico, sus "Me gusta" grabados y las relaciones monitoreadas. Aquí hay 25 cosas que Facebook sabe sobre ... Leer más No está fuera de discusión que la NSA podría hacer algo similar. El proyecto Advanced Question Answering for INTelligence (Aquaint) reúne datos sobre ciudadanos, que serán examinados por la llamada IA "pre-crimen", diseñada para identificar futuros delincuentes y predecir sus acciones, una tesis que evoca películas como Minority Report.

Aún más inquietante, cualquier interés que tenga en las agencias de vigilancia Su interés en la privacidad asegurará que la NSA se dirija a usted Su interés en la privacidad asegurará que la NSA se dirija a usted Sí, eso es correcto. Si le importa la privacidad, puede ser agregado a una lista. ¡Leer más, incluyendo la lectura de este artículo, le interesa a la NSA!

Obtener más de los datos

El aumento de movimiento ha existido por al menos 10 años: una forma de notar pequeños cambios en el movimiento y el color para exagerar una imagen y localizar un pulso o detectar la respiración. Significa que podemos identificar movimientos tan diminutos que el ojo humano no puede verlos y que podrían tener aplicaciones en el cuidado de la salud, la educación y, por supuesto, la vigilancia.

La piel cambia de color a medida que la sangre fluye a través de ella. Esto es invisible a simple vista, pero deja evidencia, incluso en video granulado de webcam. Pero al ejecutar dicho video a través de procesadores de imágenes, dividiéndolo en píxeles y ampliando cada pequeño cambio, podemos ver el pulso. Puede medir las frecuencias cardíacas con la misma precisión que un polígrafo.

Esto no solo aumenta los cambios de color; el software del microscopio de movimiento también puede detectar y amplificar el flujo visual; el movimiento real de los puntos en la escena, ya sea que los pulmones se llenen de oxígeno, la sangre corra por las arterias o las pupilas se dilaten. Aporta un significado completamente nuevo al lenguaje corporal, y significa que aquellos con acceso a esta tecnología pueden leer enormes cantidades de información en videos que de otro modo carecerían de interés. Esta tecnología incluso se puede usar para extraer audio de videos silenciosos, al captar pequeñas vibraciones en los objetos de la escena. Así es: se puede escuchar el habla sin la ayuda de un micrófono.

Michael Rubinstein, cuyo equipo diseñó el software del microscopio de movimiento, cree que podría usarse para grabar audio en otros planetas, utilizando fotografías telescópicas. Sin embargo, las aplicaciones para la vigilancia son obvias. Vivimos en un mundo cada vez más saturado de cámaras y, debido a los estándares generalmente bajos de seguridad informática, esas cámaras son un libro abierto para organizaciones como la NSA, y el microscopio de movimiento les brinda otra herramienta para sacarle más provecho.

Vigilancia móvil

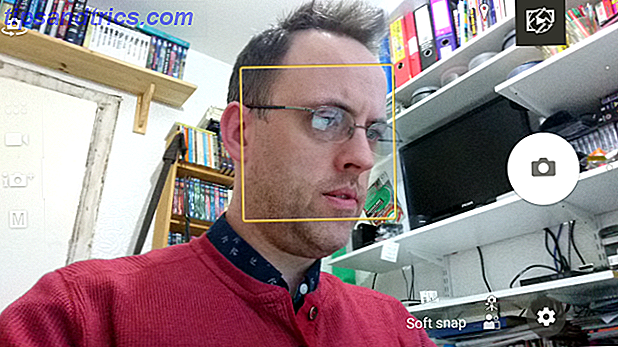

Por supuesto, las agencias de seguridad no siempre podrán acceder a las cámaras y micrófonos en nuestros dispositivos móviles. La mayoría de nosotros prestamos al menos un poco de atención a los permisos de la aplicación, pero a veces, las aplicaciones maliciosas pueden rastrearlo de formas que no espera.

Su teléfono inteligente contiene giroscopios extremadamente precisos, que les permiten detectar las rotaciones del teléfono. Estos son lo suficientemente precisos para recoger las vibraciones causadas por el sonido, lo que les permite ser utilizados como micrófonos ordinarios, según Wired. La tecnología todavía está en su infancia y necesita refinamiento junto con algoritmos de reconocimiento de voz, sin embargo, el potencial podría estar allí para que la NSA escuche las conversaciones seleccionadas, dado el acceso al giroscopio, algo que pocos sistemas operativos móviles cuentan incluso como "Permiso" que el usuario debe conocer.

Del mismo modo, el acelerómetro de un teléfono inteligente es esencial para muchas aplicaciones, pero podría proporcionar un medio para rastrearlo. En particular, sus micro-imperfecciones o nano-imperfecciones únicas podrían analizarse, proporcionando así información en tiempo real basada en la ubicación, evitando cualquier tipo de permiso en la aplicación. Un equipo de la Facultad de Ingeniería de la Universidad de Illinois descubrió que podían discriminar entre las señales de los sensores con un 96% de precisión; combine esto con posibles huellas dactilares de otros sensores de teléfono y esto probablemente aumentaría aún más.

Investigaciones adicionales sobre los acelerómetros investigaron si las vibraciones durante el inicio de sesión podrían usarse para hacer conjeturas precisas sobre los PIN y códigos de acceso, que podrían ser utilizados por los delincuentes y los servicios de seguridad por igual.

¿Qué significa todo esto para ti?

Todas estas son posibilidades muy reales. Algunos incluso pueden estar sucediendo ahora.

¿Importa que la recopilación de datos del teléfono a granel de la NSA se haya considerado ilegal? ¿Qué significa el fallo del tribunal de la NSA para usted y el futuro de la vigilancia? ¿Qué significa el fallo del tribunal de la NSA para usted y el futuro de la vigilancia? Un tribunal de apelaciones de EE. UU. Ha dictaminado que la recopilación masiva de metadatos de registros telefónicos por parte de la Agencia de Seguridad Nacional (NSA) es ilegal. ¿Pero qué significa esto para su privacidad? ¿Todavía estás siendo observado? Lee mas ? Cuando se trata de seguridad y vigilancia, las aguas legales y éticas son turbias. Las agencias de seguridad siempre serán controvertidas: por un lado, pueden ser necesarias para mantenernos a salvo del terrorismo; por otro lado, es peligroso renunciar a la privacidad y la libertad por seguridad.

¿Dónde trazamos la línea? ¿Estas tecnologías te asustan o te tranquilizan, para saber que la NSA y GCHQ están desarrollando nuevas formas de mantenernos a salvo?

Crédito de la imagen: NSA por Creative Time Reports; System Lock por Yuri Samoilov; Hyperion por Junya Ogura; y GCHQ por el Ministerio de Defensa del Reino Unido.