Ser consciente de la importancia de la seguridad y la privacidad en línea es un aspecto clave del uso de la tecnología conectada. Muchas personas inician sesión y navegan; leen correo electrónico no deseado, hacen clic en enlaces a sitios web dudosos y se encogen de hombros cuando les roban el teléfono o la computadora portátil.

No, realmente, estas personas existen. Puede que los conozcas.

Podrían ser ellos (aunque su presencia aquí sugiere lo contrario).

La conciencia es la mitad de la batalla. Usar las herramientas y comportamientos correctos es el otro. Hemos recopilado lo siguiente para ayudarlo a comprender cómo mantener su información personal fuera de las manos de piratas informáticos, estafadores y delincuentes en línea.

Suites de seguridad en línea

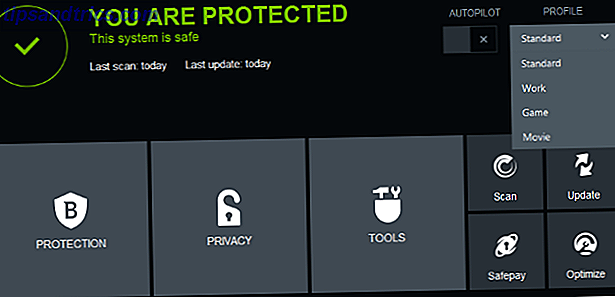

Si está leyendo esto sin el respaldo de una herramienta de seguridad en línea, está cometiendo un gran error. Por lo menos, debe tener Windows Defender activo. Windows Defender: 7 cosas que debe saber sobre la solución antivirus de Microsoft. Windows Defender: 7 cosas que debe saber sobre la solución antivirus de Microsoft. ¿Es suficiente la seguridad incorporada de Microsoft? Microsoft mejora continuamente sus herramientas de seguridad. Le mostraremos las ventajas y desventajas de Windows Defender en Windows 8, Leer más; en el mejor de los casos, debe emplear una herramienta premium como BitDefender Bitdefender Internet Security 2015: la opción ideal para PCs domésticas [Giveaway] Bitdefender Internet Security 2015: la opción ideal para PCs domésticas [Giveaway] Ofrece antivirus, protección de privacidad, banca segura, firewall y control parental por tan solo $ 79.95, Bitdefender Internet Security 2015 parece ser la opción óptima para cualquiera que busque dar un impulso a la seguridad de su computadora hogareña. Más información o opciones gratuitas como Avast Free Antivirus Manténgase protegido contra todo tipo de malware con Avast Free Antivirus Manténgase protegido contra todo tipo de malware con Avast Free Antivirus La completa protección contra malware no tiene por qué costar una fortuna. Muchos programas antivirus gratuitos de buena reputación son igualmente efectivos que los pagados, y avast! Free Antivirus se encuentra con los mejores antivirus de Windows. Lee mas .

Las suites de seguridad combinan aplicaciones de firewall, análisis antivirus y comprobaciones en vivo de los procesos en ejecución para garantizar que no haya ningún software malicioso activo en su PC. También pueden incluir administración de contraseñas y herramientas seguras de billetera para mantener sus credenciales seguras al iniciar sesión en sitios web y realizar pagos en línea.

Omitir el uso de una de estas herramientas en una computadora con Windows es arriesgado. Las amenazas pueden venir desde todos los ángulos, a través de su navegador, la bandeja de entrada de su correo electrónico, a través de URL acortadas en Twitter. Desactivarlo: decodificar una URL abreviada y ver qué sitio web conduce a desvincularlo: decodificar una URL abreviada y ver qué sitio web conduce a leer más y una suite de seguridad te mantendrá a salvo.

Herramientas antimalware independientes

También debe emplear al menos una herramienta antimalware independiente para buscar y tratar cualquier malware y adware que termine en su sistema. Es muy difícil manejar una computadora sin detectar algo malicioso, ya sean algunas cookies agresivas de publicidad Cookie Checker: Averigüe qué cookies usa un sitio Cookie Checker: Averigüe qué cookies usa un sitio Lea más o algo mucho peor, como ransomware Avoid Falling Victim A estas tres estafas de ransomware evite caer víctima a estas tres estafas de ransomware Varios estafas de ransomware prominentes están en circulación en este momento; repasemos tres de los más devastadores, para que pueda reconocerlos. Lee mas .

El uso de herramientas antimalware junto con un conjunto de seguridad ayudará a cubrir cualquier brecha en la cobertura de su suite de seguridad. Controles regulares ayudarán a mantener sus datos personales seguros.

Si todavía no estás usando Malwarebytes Anti-malware, asegúrate de estar limpio con estas herramientas gratuitas de antivirus de exploración única [Windows] Asegúrate de estar limpio con estas herramientas gratuitas de antivirus de exploración única [Windows] Es una mierda ser constantemente bombardeado por amenazas informáticas, ya sean spyware, malware, virus, registradores de pulsaciones o cualquier otra cosa. Una forma popular de combatir este problema es instalar una solución antivirus que se encuentre en el ... Leer más, esta debería ser su primera opción. Pero también considere alternativas como Spybot - Buscar y destruir Spybot - Buscar y destruir: La ruta simple pero efectiva para limpiar su PC de malware Spybot - Buscar y destruir: la ruta simple pero efectiva para limpiar su PC de software malicioso. creciente lista de amenazas por ahí, uno nunca puede ser demasiado cauteloso. Seguro que puedes ver qué sitios web visitas y qué descargas, pero incluso con esas precauciones, deberías tener ... Leer más y SUPERAntispyware SUPERAntiSpyware es una herramienta vital en la lucha contra el malware SUPERAntiSpyware es una herramienta vital en la lucha contra el malware Lea más, así como también aprenda a detectar malware 5 Videos que le enseñan Cómo detectar y eliminar malware 5 Videos que le enseñan Cómo detectar y eliminar malware La eliminación de malware puede ser frustrante y llevar mucho tiempo. Y no todas las suites de seguridad son iguales. Este artículo te ayudará a detectar la actividad de malware en tu PC y utilizar las tácticas correctas para eliminarla. Lea más en su sistema.

Utilice su enrutador firewall para la defensa de red adicional

Con una suite de seguridad instalada, el firewall de su computadora ¿Cuál firewall gratuito para Windows es mejor para usted? ¿Qué firewall gratuito para Windows es mejor para ti? Hacemos hincapié en la eliminación de antivirus y malware, pero no ignoramos los firewalls. Echemos un vistazo a los mejores firewalls gratuitos de Windows, comparando la facilidad de configuración, la facilidad de uso y la disponibilidad de características. Leer más está configurado en su nombre. Pero para obtener los mejores resultados, deberá confirmar que el firewall de su enrutador también está configurado correctamente. Cómo configurar su enrutador para que su red doméstica sea realmente segura Cómo configurar su enrutador para hacer que su red doméstica sea realmente segura La configuración predeterminada del enrutador coloca su la red en riesgo, lo que permite a los desconocidos exprimir poco y potencialmente cometer crímenes. Utilice nuestro resumen para configurar su configuración de enrutador estándar para evitar el acceso no autorizado a su red. Lee mas . En muchos dispositivos que se han utilizado directamente, no es el caso.

Algunos enrutadores se envían con configuraciones predeterminadas tan laxas que es posible que los atacantes accedan a los dispositivos en su red doméstica. ¿Su configuración de enrutador predeterminada lo hace vulnerable a hackers y estafadores? ¿Su configuración de enrutador predeterminada lo hace vulnerable a piratas informáticos y estafadores? Los enrutadores rara vez llegan a un estado seguro, pero incluso si se ha tomado el tiempo de configurar su enrutador inalámbrico (o cableado) correctamente, aún puede resultar ser el eslabón débil. Lea más sin usar una contraseña. Por lo tanto, es imperativo que dedique algún tiempo a configurar correctamente las cosas correctamente, consultando la documentación del fabricante para obtener los mejores resultados.

Las herramientas antispam protegerán su Bandeja de entrada

La explosión del correo web de Gmail y Microsoft Outlook ha provocado que menos personas se preocupen por las aplicaciones de correo electrónico de escritorio. 5 de los mejores clientes de correo electrónico de escritorio que no cuestan un centavo 5 de los mejores clientes de correo electrónico de escritorio que no cuestan una centavo. cliente de correo electrónico de escritorio para manejar su correo entrante? Le mostramos los mejores clientes de correo electrónico de escritorio que puede obtener de forma gratuita. Lea más, que a su vez ha llevado a una menor dependencia de las herramientas antispam.

Después de todo, Gmail y Outlook encontrarán y bloquearán el spam y el malware, ¿no?

Bueno, no, no del todo. En la práctica, ambos sistemas son propensos a permitir correos no deseados. Lo que todo el mundo debería saber sobre cómo lidiar con correo no deseado. Lo que todo el mundo debería saber sobre el correo no deseado es casi imposible detenerlo por completo, pero es posible reducir su flujo a un goteo. Describimos algunas de las diferentes medidas que puede tomar. Lea más, pase a través de la red y, a menudo, estos son correos electrónicos de phishing. ¿Qué es exactamente el phishing y qué técnicas utilizan los estafadores? ¿Qué es exactamente el phishing y qué técnicas utilizan los estafadores? Nunca he sido fan de la pesca, yo mismo. Esto se debe principalmente a una expedición temprana donde mi primo logró atrapar dos peces mientras yo capturaba zip. Al igual que en la pesca de la vida real, las estafas de phishing no son ... Leer más. Por lo general, estos están diseñados por estafadores para que parezcan lo más auténticos posibles y te convenzan con algunas imágenes y palabras de aspecto oficial para que compartan tus credenciales con PayPal (particularmente lucrativo para estafadores cómo los estafadores se dirigen a tu cuenta de PayPal y cómo nunca caer en ella). Cómo los estafadores se dirigen a su cuenta de PayPal y cómo no caer nunca en ello PayPal es una de las cuentas más importantes que tiene en línea. No me malinterprete, no soy un gran admirador de PayPal, pero cuando se trata de su dinero, usted No quiero jugar mientras ... Leer más), eBay, Facebook e incluso su cuenta de banca en línea, al reenviarlo a una página web fraudulenta y esperar a que inicie sesión. Luego, se recogen sus credenciales y se roba su identidad. 6 Señales de advertencia de robo de identidad digital que no debe ignorar 6 Señales de advertencia de robo de identidad digital que no debe ignorar El robo de identidad no es muy raro hoy en día, sin embargo, a menudo caer en la trampa de pensar que siempre le pasará a "otra persona". No ignore las señales de advertencia. Lee mas .

Aprendiendo a detectar un correo electrónico malicioso 5 Ejemplos para ayudarlo a detectar un correo electrónico fraudulento o falso 5 Ejemplos para ayudarlo a detectar un fraude o un correo electrónico falso El cambio de spam a ataques de phishing es notable y está en aumento. Si hay un único mantra que tener en cuenta, es este: la defensa número uno contra el phishing es la conciencia. Leer más es importante, pero también lo es utilizar herramientas antispam en cualquier aplicación de correo electrónico de escritorio que utilice.

Mantenga su hardware y datos fuera de la vista

El robo de hardware es un problema continuo. Ya sea que use un teléfono inteligente o una tableta, o una computadora portátil, siempre existe el riesgo de que surja algún delincuente y se divorcie de su amado dispositivo. No se convierta en víctima: consejos prácticos para proteger su teléfono inteligente del robo No se Víctima: consejos prácticos para proteger su teléfono inteligente del robo Teniendo en cuenta el costo de un nuevo teléfono inteligente, la mayoría de nosotros somos extremadamente informales acerca de cómo los tratamos. Pero mantener pestañas en su teléfono inteligente no es difícil. Mantenerlo a salvo de la posibilidad de robo es ... Lea más, ya sea físicamente o con malware para teléfonos inteligentes Lo que realmente necesita saber sobre la seguridad de teléfonos inteligentes Lo que realmente necesita saber sobre la seguridad de los teléfonos inteligentes Lea más.

Tal vez la mejor manera de evitar el robo de sus datos es mantenerlo fuera de la vista en público. Mientras camina por áreas ocupadas, mantenga el teléfono en el bolsillo y use un auricular Bluetooth para recibir y recibir llamadas. Guía para principiantes para comprar el auricular derecho Bluetooth Guía para principiantes para comprar el auricular derecho Bluetooth El secreto poco sucio para comprar el Bluetooth perfecto auriculares es que no hay auriculares "perfectos". Leer más (sin embargo, no hacer nada para llamar la atención sería mejor).

En bares y restaurantes, mantenga su teléfono en su bolsillo, no en la mesa. Los mensajes de texto no necesitan ser leídos inmediatamente.

Si realmente tiene que usar una tableta o computadora portátil en público, asegúrese de evitar el uso de redes públicas de Wi-Fi. 3 Peligros de iniciar sesión en Wi-Fi público 3 Peligros de iniciar sesión en Wi-Fi público Usted ha escuchado que no debería abrir PayPal, su cuenta bancaria y posiblemente ni siquiera su correo electrónico mientras utiliza WiFi público. Pero, ¿cuáles son los riesgos reales? Lea más, que son generalmente inseguros y pueden albergar malware y atacantes listos para olfatear sus credenciales o engañarlo con un ataque de hombre en el medio. ¿Qué es un ataque de hombre en el medio? Jerga de Seguridad Explicada ¿Qué es un ataque Man-in-the-Middle? Explicación de jerga de seguridad Si ha oído hablar de ataques de "hombre en el medio" pero no está seguro de lo que eso significa, este es el artículo para usted. Lee mas . Use una conexión conectada al Internet móvil de su teléfono inteligente, o utilice el software VPN para crear un enlace seguro a Internet. Cómo configurar una VPN (y por qué es una buena idea usar una) Cómo configurar una VPN (y por qué es Una buena idea para usar uno) ¿Deberías estar usando una VPN? Es bastante probable que la respuesta sea sí. Lea más (aunque tenga en cuenta la amenaza de las filtraciones de DNS Cómo las filtraciones de DNS pueden destruir el anonimato al usar una VPN, y cómo detenerlos) Cómo las DNS pueden destruir el anonimato cuando se usa una VPN, y cómo detenerlos Cuando está intentando permanezca anónimo en línea, una VPN es la solución más simple, al enmascarar su dirección IP, proveedor de servicios y ubicación. Pero una fuga de DNS puede socavar totalmente el propósito de una VPN ... Leer más).

Lo mismo aplica en casa, también. Si necesita salir de la ciudad sin su hardware importante 6 Lugares para ocultar sus discos duros y tarjetas de memoria cuando está fuera de la ciudad 6 lugares para ocultar sus discos duros y tarjetas de memoria cuando está fuera de la ciudad Se va de vacaciones, dejando su computadora y un gran tesoro de datos irremplazables detrás durante unos días. ¿Qué debe hacer en caso de robo o algo peor? Lea más, asegúrese de que esté seguro bloqueado, o al menos oculto.

Prey su hardware robado se encuentra

En caso de que se robe su hardware, sus datos están en riesgo. Para dispositivos donde los datos están encriptados ¿Cómo funciona el cifrado, y es realmente seguro? ¿Cómo funciona el cifrado y es realmente seguro? Lea más (como el iPhone), debería estar bien, ya que el código de acceso es necesario para desbloquear y descifrar sus datos.

Para proteger su hardware y darle la oportunidad de recuperarlo, debe instalar la solución de recuperación y protección del dispositivo Prey. Usar presa y nunca perder su laptop o teléfono nuevamente [multiplataforma] Usar presa y nunca perder su computadora portátil o teléfono nuevamente [Cross -Platform] Esto es lo que sucede con los dispositivos móviles y portátiles: dado que no están atados a nada, es casi demasiado fácil perderlos o, peor aún, que se los roben directamente debajo de la nariz. Quiero decir, si tú ... Leer más. Esta es una aplicación gratuita (para hasta tres dispositivos, los planes pagos añaden soporte para más hardware) que ofrece versiones para Windows, Ubuntu (y otras distribuciones de Linux) Mac OS X, Android e iOS.

Una vez instalado, Prey se puede utilizar para rastrear su dispositivo, así como también instruirlo remotamente para que se comporte de maneras particulares para frustrar al ladrón.

Mantenga su actividad de Facebook privada

La configuración pública en Facebook es una pesadilla de seguridad ¿Qué tan seguro es Facebook? Un rodeo de brechas y defectos ¿Qué tan seguro es Facebook? Un Roundup Of Breaches & Flaws Facebook, un sitio web que tiene menos de una década, ahora tiene más de mil millones de usuarios. Esos usuarios comparten mucha información sobre sus vidas. Dónde viven, con quién se relacionan, qué ... Leer más. Si compartir fotos personales y pensamientos junto con una gran cantidad de información personal no fue lo suficientemente malo, Facebook también lo alienta a compartir estos datos con terceros, en forma de sitios web, aplicaciones y juegos.

Por lo tanto, es una buena idea familiarizarse con las diversas configuraciones de seguridad de Facebook. Asegúrate de estar seguro con la nueva configuración de privacidad de Facebook: una guía completa Asegúrate de estar seguro con la nueva configuración de privacidad de Facebook: una guía completa Facebook también significa dos otras cosas: cambios frecuentes y preocupaciones de privacidad. Si hay algo que hemos aprendido sobre Facebook, es que no están realmente preocupados por lo que nos gusta o nuestra privacidad. Tampoco deberían ... Leer más.

Como mínimo, debe deshabilitar las asociaciones de aplicaciones (que puede ajustar en Configuración> Aplicaciones, haciendo clic en la X al lado de cada una), pero para obtener los mejores resultados, asegúrese de que su configuración predeterminada para compartir enlaces, fotos y actualizaciones de estado esté configurada para "Amigos" en lugar de "Público". Hay muchas otras maneras en que puede reclamar su privacidad de Facebook. 8 Cosas que hacer en una hora para luchar Privacidad de Facebook 8 Cosas que hacer en una hora para luchar Privacidad desde Facebook Todos sabemos que Facebook engulle tanto de su información como puede. Pero, ¿cómo puedes controlar tu privacidad nuevamente? Salir de Facebook es una opción, pero hay otras opciones disponibles. Lee mas .

En realidad, rayar eso: para obtener los mejores resultados, salga de Facebook y no retroceda (aunque todavía podrá seguirle la pista. No importa si usted no está en Facebook: aún lo siguen. No importa si no está en Facebook: todavía lo están siguiendo Un nuevo informe afirma que Facebook está rastreando personas sin su permiso. No importa si no usa el servicio de redes sociales: todavía están mirándote. ¿Qué puedes hacer al respecto? Leer más).

Seven es un número de la suerte, pero no necesita suerte para mantener sus datos e información personal a salvo; solo necesita comprender los riesgos y comportarse de manera adecuada.

¿Cómo agregarías esta lista? ¿Tiene un gran hábito de seguridad, truco o consejo para compartir? Danos tus sugerencias en los comentarios.

Crédito de la imagen: seguridad cibernética a través de Shutterstock, un carterista con máscara a través de Ljupco Smokovski