La vulnerabilidad GHOST es un defecto en una parte vital de cada distribución principal de Linux. Podría, en teoría, permitir que los hackers tomen el control de las computadoras sin la necesidad de un nombre de usuario o contraseña.

Habiendo dicho eso, hay algunos puntos clave a tener en cuenta:

- La falla nunca ha sido explotada en la naturaleza, solo en experimentos de investigadores de seguridad.

- Hay parches por ahí, en este momento, para cada distribución principal de Linux.

- Si instala actualizaciones de seguridad regularmente o utiliza una distribución de versiones móviles Cómo beneficiarse de los avances de Linux ahora más que tarde Cómo beneficiarse de los avances de Linux ahora más que tarde El desarrollo de Linux en realidad puede ser emocionante a veces, especialmente cuando hay algunos cambios importantes en una pieza de software. Sin embargo, es posible que se impida beneficiarse al no tomar las decisiones correctas. Lea más, no tiene nada de qué preocuparse. Instale las últimas actualizaciones y estará cubierto (las actualizaciones requerirán un reinicio, pero no lo posponga).

- Si usa una versión obsoleta de una distribución Linux, que ya no recibe actualizaciones de seguridad, es probable que sea vulnerable a GHOST (y una variedad de otros exploits).

Es extraño, pero las vulnerabilidades de seguridad modernas tienen nombres de marca destinados a crear conciencia: Heartbleed es un ejemplo reciente Heartbleed: ¿qué puedes hacer para mantenerte a salvo? Heartbleed: ¿qué puedes hacer para mantenerte seguro? Lea más, con su llamativo nombre y logotipo rojo. Las marcas ayudan a convertir errores que de lo contrario serían desconocidos en noticias, lo que ayuda a garantizar que los problemas se remenquen rápidamente.

GHOST lleva esta tendencia al mundo de Linux, gracias a un esfuerzo de Qualys. Contrataron a un equipo de relaciones públicas para publicitar su papel en la búsqueda del error, y muchos sienten que estaba sobrevalorado.

Llegaremos a eso. Primero, esto es lo que es este error, a qué afecta, y lo que puede enseñarnos acerca de cómo ocurren las actualizaciones de seguridad de Linux.

¿Qué es FANTASMA?

GHOST es un defecto en glibc, una biblioteca que viene con la mayoría de las distribuciones Linux y es necesaria para ejecutar básicamente todo el software. GHOST en sí mismo es un defecto en la función "gethostbyname * ()" de glibc, que las aplicaciones usan para convertir una dirección web a una IP.

Aquí es donde GHOST obtuvo su nombre: GetHOSTname.

El error crea un desbordamiento de búfer, que permite a los posibles hackers ejecutar código sin credenciales. La prueba de concepto de Qualys hizo esto enviando código a un servidor de correo electrónico, otros casos de uso podrían ser posibles.

Curiosamente, la falla se corrigió en 2013, pero no se identificó como un riesgo de seguridad en ese momento.

Si el error se solucionó hace años, ¿por qué es un problema ahora?

Básicamente, porque nadie notó que el error era un problema de seguridad, lo que significa que la actualización no se envió a muchos usuarios.

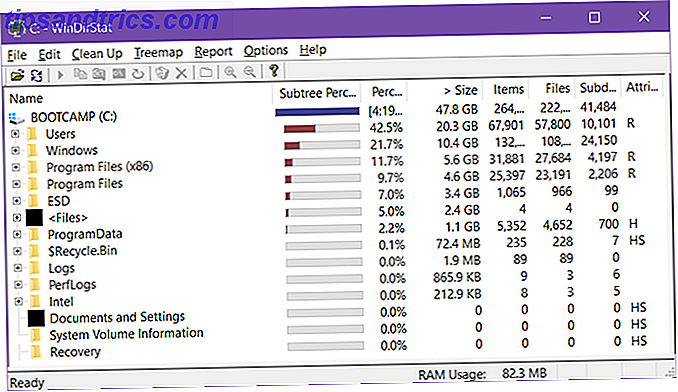

Las distribuciones de Linux son una compilación de una amplia variedad de paquetes diferentes. Para el usuario, esto significa software como Firefox y entornos de escritorio como Gnome, pero eso es solo la punta del iceberg. Muchos otros softwares y librerías, incluyendo glibc, hacen que Linux esté detrás de escena. Todos estos proyectos tienen sus propios equipos, que regularmente publican sus propias actualizaciones.

Hay una gran cantidad de distribuciones de Linux. Los mejores sistemas operativos Linux. Los mejores sistemas operativos Linux. Hay distros Linux disponibles para cada propósito, lo que hace que elegir uno sea difícil. Aquí hay una lista de los mejores sistemas operativos Linux para ayudar. Lea más, y todos ellos tienen diferentes enfoques para impulsar estas actualizaciones a sus usuarios. Las distribuciones de lanzamiento continuo, por ejemplo, se actualizan casi constantemente, lo que significa que los usuarios de las distribuciones como Arch han estado seguros desde 2013.

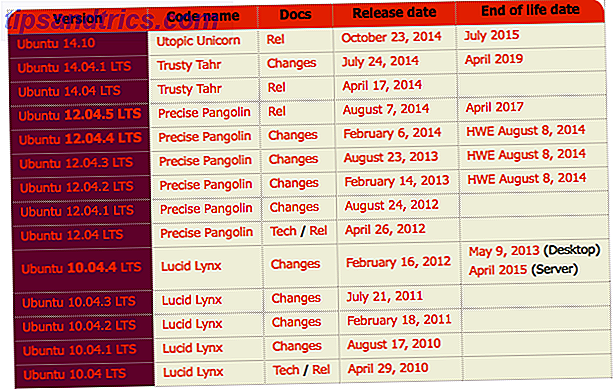

Ubuntu, para usar otro ejemplo, ve una nueva versión que se lanza cada seis meses. Estas versiones generalmente actualizan todos los paquetes, que solo obtienen actualizaciones de seguridad después de eso. Esto significa que las versiones de Ubuntu lanzadas en 2014 o posteriores nunca fueron vulnerables a GHOST, pero los usuarios de Ubuntu 12.04 LTS fueron (al menos, hasta que una actualización de seguridad corrigió el error).

Según Symantec, las versiones vulnerables incluyen:

- Ubuntu 12.04 LTS

- Ubuntu 10.04 LTS

- Red Hat Enterprise Linux 5

- SuSE Linux 7.1

- Debian Linux 6.0

Curiosamente, los desarrolladores de ChromeOS notaron la falla a principios de 2014, y se aplicaron parches por esa razón. El mundo de Linux aparentemente no se dio cuenta.

¿Deberia estar preocupado?

Probablemente no: las actualizaciones se han enviado a todas las distribuciones más importantes, y el error en sí mismo se sobreestimó según los expertos en seguridad. Para citar a Pawan Kinger en Trend Micro:

"En conjunto, el riesgo de ataques reales dirigidos a GHOST es relativamente pequeño en comparación con otras vulnerabilidades como Shellshock o Heartbleed". - Pawan Kinger

Y para citar a Jake Edge de LWN.net:

"Si bien la vulnerabilidad glibc de GHOST es grave, también parece ser bastante difícil de explotar, y se ha sobreestimado seriamente". - Jake Edge

Ciertamente, era una vulnerabilidad que necesitaba parches, pero probablemente no necesitaba un nombre de marca y un logotipo, y no debería perder mucho sueño con eso.

¿Qué pueden los usuarios aprender de esto?

Si hay un mito de seguridad que debe morir 4 Mitos de seguridad cibernética que deben morir 4 Mitos de seguridad cibernética que deben morir Lea más, es que los usuarios de Linux no necesitan preocuparse por su seguridad. Todos los sistemas operativos tienen fallas de seguridad, y Linux (aunque bastante seguro) no es una excepción.

Y en todos los sistemas, una de las mejores formas de protegerse es mantener todo actualizado. Entonces, para resumir:

- Siempre instale parches de seguridad.

- Asegúrese de que la versión de Linux que se ejecuta en su computadora personal o su servidor aún reciba parches de seguridad. Si no es así, actualice a una versión más nueva.

Haz estas cosas y deberías estar bien.

Quiero saber: ¿has instalado actualizaciones todavía? Si no, ¡hazlo! Vuelve cuando hayas terminado, y podemos hablar sobre esto y más en los comentarios a continuación. Recuerde: solo porque no ejecute Windows no significa que esté completamente seguro. 5 Mitos del software de seguridad que pueden resultar peligrosos 5 Mitos del software de seguridad que pueden demostrar ¡El malware peligroso todavía es una cosa! Decenas de millones de computadoras permanecen infectadas en todo el mundo. El daño varía desde computadoras inestables hasta robo de identidad. ¿Qué hace que las personas no tomen el malware en serio? Descubramos los mitos. Lee mas !