Nuestras vidas en línea están constantemente en riesgo de piratas informáticos. Incluso nuestros registros médicos son muy buscados 5 Razones por las cuales el robo de identidad médica está aumentando 5 Razones por las cuales aumenta el robo de identidad médica Los estafadores quieren sus datos personales e información de cuenta bancaria, pero ¿sabía que sus registros médicos también les interesan? Descubra lo que puede hacer al respecto. Lee mas . Pero podría empeorar. Un ingeniero de software ha advertido recientemente que debe esperar que se filtre su historial de Internet, específicamente cualquier sitio para adultos que haya visitado.

Brett Thomas, con sede en San Francisco, publicó en su blog:

"Si está viendo / viendo porno en línea en 2015, incluso en modo incógnito, debe esperar que en algún momento su historial de visionado porno se publique y se adjunte a su nombre".

Si este es el caso, en realidad sería una preocupación aún mayor que un extraño que relaciona su nombre con material para adultos. Thomas utiliza el porno como ejemplo porque es más sensacional que filtrar los detalles de los sitios para colorear que más te gustan. Coloring for Adults: los mejores sitios web para imprimir gratis. Colorear para adultos: los mejores sitios web para imprimibles gratis. desestresarse después de un día agitado. Dirígete a estos sitios web imprimibles gratis si la idea acaba de encender un fuego. Lee mas .

¿Podría su historial de Internet ser un libro abierto para piratas informáticos? ¿Y qué puedes hacer al respecto?

¿Por qué me elegirían?

El año pasado, se filtró una serie de fotos de desnudos. Cómo se hizo una filtración de datos "menores" Noticias en línea y reputaciones arruinadas Cómo se hizo una filtración de datos "menores" Noticias en línea y reputaciones arruinadas Lea más, con la etiqueta "Celebrar", incluidas las imágenes de Jennifer Lawrence, Kirsten Dunst y Kate Upton. La atención de los medios que trajo incluso condujo a un truco de marketing mal aconsejado en el que las imágenes supuestamente comprometedoras de Emma Watson serían parte de una fuga próxima.

Resultó ser una completa tontería, pero no obstante generó prensa y muestra cómo un grupo de hackers podría potencialmente obtener influencia sobre las personas si obtuvieran material NSFW.

No soy una celebridad, podría figurar, por lo que no sería un objetivo valioso para los piratas informáticos .

Tristemente, eso simplemente no es verdad. El hecho de que el contenido para adultos se pueda utilizar para aprovecharse de cualquier persona es la principal razón por la cual las prácticas horribles como la sextorsión están en aumento. Sextortion ha evolucionado y es más aterrador que nunca Sextorsión ha evolucionado y es más aterradora que nunca Sextortion es una técnica de chantaje aberrante y frecuente jóvenes y mayores, y ahora es aún más intimidante gracias a las redes sociales como Facebook. ¿Qué puedes hacer para protegerte de estos ciberdelincuentes sórdidos? Lee mas . Las redes sociales también son un objetivo considerable, como se vio durante el llamado Snappening, con unas supuestas 200, 000 cuentas de Snapchat filtradas. The Snappening: Cientos de miles de snapchats pueden haberse filtrado. Lo que sucedió: Cientos de miles de snapchats pueden haberse filtrado Lea más en 4chan. ¿Por qué? A veces por extorsión, y en otros momentos, solo como un signo de poder, para mostrar a las personas que pueden .

Mira el daño causado por la fuga de Ashley Madison Ashley Madison Leak No Big Deal? Piense de nuevo Ashley Madison Leak No Big Deal? Piensa otra vez El sitio discreto de citas en línea Ashley Madison (dirigido principalmente a los cónyuges infieles) ha sido pirateado. Sin embargo, este es un problema mucho más serio que el que se ha presentado en la prensa, con implicaciones considerables para la seguridad del usuario. Lee mas ! Es muy serio 3 razones por las cuales el hack de Ashley Madison es un asunto serio 3 razones por las cuales el hack de Ashley Madison es un asunto serio Internet parece entusiasmada con el hack de Ashley Madison, con millones de adúlteros y detalles de posibles adúlteros pirateados y lanzados en línea. con artículos que muestran individuos encontrados en el vertedero de datos. Hilarante, ¿verdad? No tan rapido. Leer más - con consecuencias en el mundo real Ashley Madison: ¿Qué sucede ahora? Sabemos que eres un tramposo Ashley Madison: ¿Qué sucede ahora? Sabemos que eres un tramposo El sitio de citas de Ashley Madison fue pirateado recientemente por piratas informáticos que amenazaron con filtrar toda la base de datos a menos que el sitio se cierre. Esta semana, la base de datos se ha filtrado. ¿Están a punto de hacerse públicas sus indiscreciones? Lee mas .

Después de señalar estos problemas de privacidad de alto perfil, el reclamo de Brett Thomas parece más que razonable. Como él teoriza:

"En cualquier momento, alguien podría publicar un sitio web que le permita buscar a alguien por correo electrónico o nombre de usuario de Facebook y ver su historial de navegación pornográfica. Todo lo que se necesita son dos brechas de datos nominales y un adolescente emprendedor que quiere causar estragos ".

Lo que puedes hacer

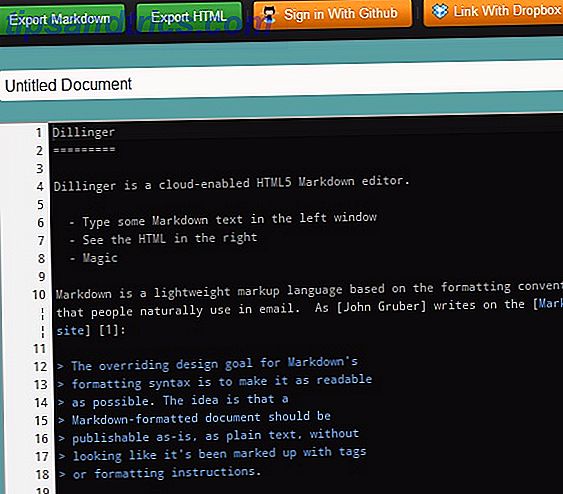

Lo mejor es que observe los procedimientos estándar para proteger su privacidad de todos modos, incluida la limitación de la cantidad de datos que le da a Facebook Privacidad en Facebook: 25 cosas que la red social sabe sobre usted Privacidad en Facebook: 25 cosas que sabe la red social Facebook conoce una cantidad sorprendente nosotros - información voluntariamente voluntaria. A partir de esa información, puede ser ubicado en un grupo demográfico, sus "Me gusta" grabados y las relaciones monitoreadas. Aquí hay 25 cosas que Facebook sabe sobre ... Leer más; uso de navegación de incógnito o privado no solo para pornografía: otros usos de navegación privada no solo para pornografía: otros usos para navegación privada El modo de navegación privada tiene muchos otros nombres, incluidos el "modo de incógnito" en Chrome y "navegación privada" en Internet Explorer. Algunas personas se refieren al modo de navegación privada como "modo porno", pero no es solo para adictos a la pornografía. Puede ... Leer más; o cambiar a un motor de búsqueda que no lo rastrea, como DuckDuckGo Obtenga una mejor experiencia de búsqueda con Duck Duck Go Obtenga una mejor experiencia de búsqueda con Duck Duck Go Parece que hay un par de servicios y distribuciones de Linux (como Linux Mint ) que cambian a Duck Duck Go como su motor de búsqueda predeterminado. Entonces, ¿por qué diablos son ellos ... Leer más.

Pero esto no detendrá a un pirata informático decidido a vincular su dirección IP a sitios web pornográficos o NSFW.

Si le preocupa una fuga de este tipo, hay algunas cosas que puede hacer para limitar el daño.

Use una VPN

Si buscas navegación anónima en Internet, la mejor opción es una red privada virtual (VPN). Habilitado por cifrado y tunelización (es decir, información codificada entregada a través de un enlace seguro entre dos interfaces), muchos de nosotros ya usamos VPN en funcionamiento, tal vez en sitios remotos para acceder a la Intranet de la compañía.

Hay muchas razones para usar una VPN, pero particularmente se salteará las búsquedas en línea registradas por Google, Bing o quien sea. No es imposible, pero sin una clave de cifrado, cualquiera que intente descifrar su información privada lo encontrará mucho más difícil. Su dirección IP también está oculta, por lo que será más difícil vincular esa información específicamente.

Para comenzar, recomendamos usar ExpressVPN o CyberGhost, que son seguros y de buena reputación. Puede que tengas la tentación de probar una VPN gratuita en su lugar, pero estas son algunas razones por las que no debes 5 Razones por las que las VPN gratuitas no se cortan 5 Razones por las que las VPN gratuitas no se cortan Las VPN son furor, pero si estás pensando en tomar la ruta gratuita, reconsidera. Los servicios gratuitos de VPN tienen riesgos que quizás no valga la pena tomar ... Leer más.

Prueba Tor Browsing

Este es un nivel completamente diferente de encriptación. Al igual que el sistema VPN antes mencionado, Tor combina la navegación realmente privada: una guía de usuario no oficial para la navegación realmente segura de Tor: una guía de usuario no oficial de Tor Tor proporciona navegación y mensajes verdaderamente anónimos e imposibles de rastrear, así como acceso a la llamada "Web profunda". ". Tor no puede ser roto plausiblemente por ninguna organización en el planeta. Read More permite el intercambio de información entre claves públicas, pero además dirige esa información a través del enrutamiento de cebolla.

Al usar servidores proxy, la información puede remontarse a una dirección IP, pero el resultado será el servidor proxy, no su hogar real. Aún así, eso puede llevarte de vuelta a ti de manera relativamente simple. Sin embargo, enrutamiento de cebolla ¿Qué es el enrutamiento de cebolla, exactamente? [MakeUseOf Explains] ¿Qué es el Enrutamiento de Cebollas, Exactamente? [MakeUseOf Explains] Privacidad de Internet. El anonimato fue una de las mejores características de Internet en su juventud (o una de sus peores características, dependiendo de a quién le preguntes). Dejando de lado el tipo de problemas que surgen ... Leer más enturbia el agua aún más, dirigiendo los paquetes de datos a través de varios nodos y encriptando en cada punto.

No es perfecto Solo el punto final puede descifrar la información enviada, por lo que los piratas informáticos solo podrían tener un galimatías en la intersección. Pero eso significa que un punto final es su punto más débil; la Agencia de Seguridad Nacional (NSA), por ejemplo, se dirige especialmente a los navegadores Tor.

Sigue siendo su mejor opción para la privacidad.

Administrar asistentes de voz y sugerencias

Los asistentes de voz en los teléfonos son sin duda útiles, pero también engullen los datos. Si le damos a Siri, Cortana y Google Now demasiada información ¿Siri, Cortana y Google ahora necesitan demasiados datos personales? ¿Siri, Cortana y Google ahora necesitan demasiados datos personales? Leer más es un argumento completamente diferente, pero esa información, no obstante, se recopila. Como los tres conocen su ubicación (con Cortana y Google Now incluso distinguiendo su hogar de su trabajo), dependiendo de su configuración, dicha información podría ser utilizada por piratas informáticos para vincularlo a un área específica, haciendo que usted y sus búsquedas sean más identificables. .

Las estadísticas recopiladas se envían de manera segura a Microsoft, Apple y Google, pero aún podrían ser víctimas de un interceptor. ¿Entonces que puedes hacer?

En iOS, deberá alternar su configuración: Configuración> Privacidad . Aquí, no solo puede cambiar sus Servicios de ubicación, sino también Diagnósticos y uso desde Enviar automáticamente a No enviar ; esto limita los datos que envía a Apple Stop Siri & Notification Center Regalando sus secretos de iPhone Stop Siri & Notification Center Regalando sus secretos de iPhone Dejar su iPhone sobre la mesa mientras va al bar está bien si está bloqueado, ¿no? Después de todo, tus amigos no pueden acceder a la información ni publicar mensajes difamatorios en Facebook ... ¿verdad? Lee mas .

Del mismo modo, puede ir a Personalizar Google Now y desactivar los datos en segundo plano (aunque esto detiene las descargas y las sincronizaciones).

Cortana puede cambiarse Cómo configurar Cortana y eliminarla en Windows 10 Cómo configurar Cortana y eliminarla en Windows 10 Cortana es la herramienta de productividad más grande de Microsoft desde Office. Le mostraremos cómo comenzar con el asistente digital de Windows 10 o cómo desactivar Cortana para mejorar la privacidad. Lea más usando el cuaderno. Querrá deseleccionar Cortana para darle sugerencias, ideas, recordatorios, alertas y más, que se encuentra en la parte superior de la sección Configuración en Windows 10. Las sugerencias de Cortana provienen de la información que almacena en la nube (un sistema incluso el NSA piensa que es lo más seguro), pero puede manipularlo al continuar Administre lo que Cortana sabe sobre mí en la nube . A partir de ahí, puede borrar la información personal.

O si tiene Microsoft Edge, abra esa aplicación y luego: Más acciones> Configuración> Ver configuración avanzada y desactive Tener cortana ayúdeme en Project Spartan .

Cuidado: limitar lo que los asistentes de voz pueden hacer realmente puede afectar la utilidad de su dispositivo Cómo Cortana se convirtió en la "otra mujer" en mi vida Cómo Cortana se convirtió en la "otra mujer" en mi vida Ella apareció un día y cambió mi vida. Ella sabe exactamente lo que necesito y tiene un sentido del humor perverso. No es de extrañar que me haya enamorado de los encantos de Cortana. Lea más, pero si esto realmente es una gran preocupación para usted, vale la pena hacerlo.

Limitar Google

Google sabe mucho sobre ti Cinco cosas que Google sabe probablemente sobre ti Cinco cosas que Google probablemente sepa sobre ti Leer más. Si tiene una de sus cuentas, guarda una gran cantidad de información sobre usted, especialmente su ubicación, detalles de su Gmail y su historial de búsqueda. Google dice que solo se usa para "mejorar su experiencia de usuario y la calidad general de [sus] servicios".

Esencialmente, es para la personalización, incluida la publicidad, ¿pero toda esa información privada en un lugar centralizado? No está bien.

Puede descubrir lo que saben ¿Cuánto sabe Google realmente sobre usted? ¿Cuánto sabe Google realmente sobre usted? Google no defiende la privacidad del usuario, pero es posible que se sorprenda de lo mucho que saben. Lea más visitando el Panel de control de Google, pero no hay mucho que pueda hacer, además de deshabilitar sus resultados de búsqueda personalizados Cómo deshabilitar la personalización de resultados de búsqueda de Google Cómo deshabilitar la personalización de resultados de búsqueda de Google Lea más y use un motor de búsqueda diferente. Manténgase desconectado de su cuenta de Google mientras explora Internet también.

El modo incógnito no detendrá la recopilación de esa información, sino la navegación a través de un software VPN o Tor. Navegación realmente privada: una guía de usuario no oficial de Tor Navegación realmente privada: una guía de usuario no oficial de Tor Tor proporciona navegación y mensajes verdaderamente anónimos e imposibles de rastrear, como así como el acceso a la llamada "Web profunda". Tor no puede ser roto plausiblemente por ninguna organización en el planeta. Leer más debería hacer.

¿Algo sobre lo que pensar?

El problema, por supuesto, es que no sabemos qué forma puede tomar un pirateo potencial, por lo que es difícil protegerse. Si Brett Thomas tiene razón, mucha gente sudará.

Su mejor apuesta en este momento es practicar los mejores protocolos de privacidad.

¿Sería este el resultado final de nuestras continuas violaciones de privacidad? ¿Qué otros consejos tienes?

Créditos de las imágenes: Kate Upton por Peter Ko; People Network a través de Shutterstock; Logotipo de Google por Robert Scoble.