Afortunadamente, las filtraciones de fotos de celebridades de los últimos meses parecen haber pasado. Este evento Apple investiga los famosos Desnudos, YouTube presenta Tip Jar, y más ... [Tech News Digest] Apple investiga Desnudos famosos, YouTube presenta Tip Jar, y más ... [Tech News Digest] Además, esperamos la desaceleración de Internet, Windows XP se acerca un 1% más a la muerte, juega Star Citizen gratis, el nuevo navegador web Raspberry Pi y los wearables que evitamos por poco. Lea más - conocido como The Fappening, Celebgate y una variedad de otros nombres - vio alrededor de 500 fotos indecentes de celebridades, incluyendo a Jennifer Lawrence, Mary Elizabeth Winstead y Kaley Cuoco, que se filtraron al público en línea.

Esta forma de invasión podría haberle pasado a cualquiera, y probablemente en algún momento, simplemente no la escucharon cuando solo unos pocos plebeyos se vieron afectados. Con suerte, nunca tendrás que experimentar un evento tan embarazoso; Si sigues estos consejos, no lo harás.

Mire lo que ahorra en primer lugar

Ha habido mucho debate sobre esto, y la intención aquí no es culpar a las víctimas. Sin embargo, es importante recordar que si no hay imágenes de desnudos (o cualquier otro tipo de archivos incriminatorios) en su teléfono, en primer lugar, no pueden ser robados por otros. Incluso con una aplicación de mensajería segura 6 Aplicaciones de mensajería iOS seguras que toman en serio la privacidad 6 Aplicaciones seguras de mensajería iOS que toman en serio la privacidad ¿No le apetece que sus mensajes sean leídos por terceros no deseados? Obtén una aplicación de mensajería segura y no te preocupes más. Lea más, no tiene garantía de protección. Al usar Snapchat, el mensajero de imágenes desechables envía fotos peligrosas y autodestructivas con Snapchat [iOS y Android] Envían fotos y videos con videos destructivos y autodestructivos con Snapchat [iOS y Android] Así que quieres enviarle a alguien una foto privada coqueta o tonta o video de usted mismo, pero usted sabe que las imágenes y los videos pueden ser compartidos y circulados en Internet muy rápidamente. Bueno ... Leer más, por ejemplo, todo lo que recibe una foto ilícita tiene que hacer es tomar una captura de pantalla La última guía sobre cómo tomar una captura de pantalla La última guía sobre cómo tomar una captura de pantalla La mayoría de la gente pensaría tomar una captura de pantalla era un proceso simple y directo, y que sería muy similar en cada plataforma con la que se encuentran. Bueno, estarían equivocados. El proceso de tomar capturas de pantalla ... Leer más; entonces, ¿quién sabe dónde se extenderá?

Con ese fin, tenga cuidado con lo que hay en sus dispositivos. Si debe guardar algo potencialmente embarazoso, asegúrese de encriptarlos en su teléfono. Cómo cifrar datos en su teléfono inteligente Cómo cifrar datos en su teléfono inteligente Con el escándalo de Prism-Verizon, lo que supuestamente ha estado sucediendo es que el National de los Estados Unidos de América La Agencia de Seguridad (NSA) ha estado extrayendo datos. Es decir, han estado revisando los registros de llamadas de ... Leer más; Chris ha dado cuatro razones por las que el cifrado es una buena idea. No solo para paranoicos: 4 razones para cifrar tu vida digital no solo para paranoicos: 4 razones para cifrar tu vida digital El cifrado no es solo para teóricos de la conspiración paranoica, ni solo para geeks de tecnología. El cifrado es algo que todos los usuarios de computadoras pueden aprovechar. Los sitios web tecnológicos escriben sobre cómo puede encriptar su vida digital, pero ... Lea más en caso de que necesite más convicción.

Mantenga contraseñas fuertes y un acceso estrecho

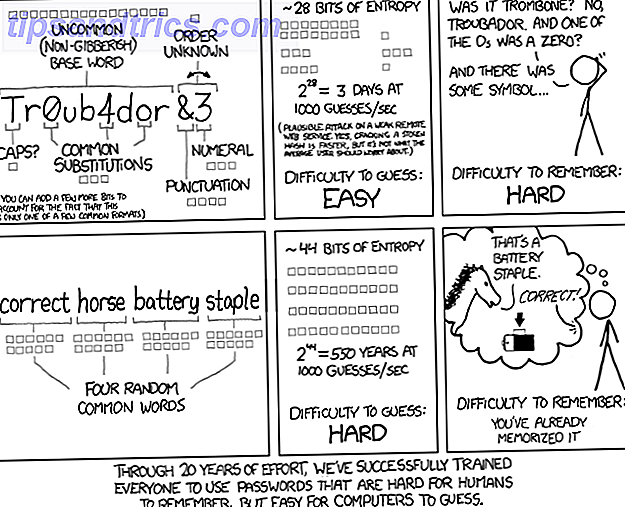

Inicialmente, se culpó a iCloud por las filtraciones de fotos, pero posteriormente se decidió que el ataque estaba dirigido a nombres de usuarios, contraseñas y preguntas de seguridad. Cómo crear una pregunta de seguridad que nadie más puede adivinar cómo crear una pregunta de seguridad que nadie más Puede adivinar En las últimas semanas he escrito mucho sobre cómo hacer que las cuentas en línea sean recuperables. Una opción de seguridad típica es configurar una pregunta de seguridad. Si bien esto proporciona una manera rápida y fácil de ... Leer más. Esto nos dice que el servicio donde se guardaron las imágenes no era culpable, pero que el perpetrador probablemente podría entrar en cuentas. Por lo tanto, es importante hacer que sus contraseñas sean lo más herméticas posible.

Si necesita algunos consejos para aumentar sus contraseñas, hemos comparado los métodos de administración de contraseñas. 5 Herramientas de administración de contraseñas comparadas: encuentre la que es perfecta para usted 5 Herramientas de administración de contraseñas comparadas: encuentre la que sea perfecta para usted Escoja algún tipo de contraseña La estrategia de gestión para manejar la gran cantidad de contraseñas que necesitamos es crucial. Si eres como la mayoría de las personas, probablemente guardes tus contraseñas en tu cerebro. Para recordarlos ... Leer más; LastPass es una herramienta increíble para simplificar el proceso de contraseñas, o si prefiere la forma anticuada, asegúrese de seguir las sugerencias para crear una contraseña memorable pero sólida. 6 Consejos para crear una contraseña irrompible que pueda recordar 6 consejos para crear una contraseña irrompible Que puede recordar Si sus contraseñas no son únicas e irrompibles, también podría abrir la puerta de entrada e invitar a los ladrones a almorzar. Lee mas .

Si bien estamos en el tema de las contraseñas, es importante asegurarse de que se las guarde para usted. Si no confía en alguien con su número de tarjeta de crédito, no comparta contraseñas con ellos. Obviamente, su cónyuge es un caso especial, pero esos deben ser raros.

Si ha pasado esta información personal antes, hágase un favor y cambie sus contraseñas. No necesita ser hiper-sensible y cambiarlos una vez por semana o cualquier otra cosa, pero es una buena idea si ha sido laxo en el pasado.

Aproveche la autenticación de dos factores

Autenticación de dos factores ¿Qué es la autenticación de dos factores y por qué debería usarla? ¿Qué es la autenticación de dos factores? ¿Por qué debería usarla? La autenticación de dos factores (2FA) es un método de seguridad que requiere dos formas diferentes de probar su identidad . Se usa comúnmente en la vida cotidiana. Por ejemplo, pagar con una tarjeta de crédito no solo requiere la tarjeta ... Leer más agrega una capa adicional de seguridad a cualquier cuenta que la admita. Además de su contraseña (algo que usted sabe), para obtener acceso a su cuenta, alguien debe tener un código de su teléfono (algo que tenga). No es 100% a prueba de balas, y puede parecer un inconveniente al principio, pero la seguridad añadida que aporta vale la pena con cualquier pequeña molestia. Si una persona con intenciones maliciosas descifra su contraseña, seguirá bloqueada sin un código.

Hemos escrito sobre los servicios más importantes para habilitar la autenticación de dos factores Bloquear estos servicios ahora con autenticación de dos factores Bloquear estos servicios ahora con autenticación de dos factores La autenticación de dos factores es la forma inteligente de proteger sus cuentas en línea. Echemos un vistazo a algunos de los servicios que puede cerrar con una mayor seguridad. Lea más en, y recomiende usar Authy como su principal verificación de dos pasos ¿Puede ser menos irritante? Cuatro Secret Hacks garantizados para mejorar la seguridad ¿Puede la verificación en dos pasos ser menos irritante? Cuatro Secret Hacks garantizados para mejorar la seguridad ¿Desea seguridad de la cuenta a prueba de balas? Recomiendo habilitar lo que se llama autenticación de "dos factores". Leer más aplicación de generación de código. Finalmente, si está interesado, TwoFactorAuth.org enumera los detalles completos de la compatibilidad de dos factores para cientos de sitios web; ¡su banco o sitios de venta minorista favoritos también pueden ofrecerlo!

Manténgase a cargo de sus cuentas

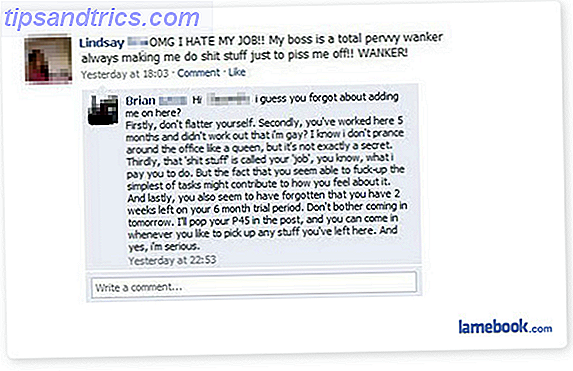

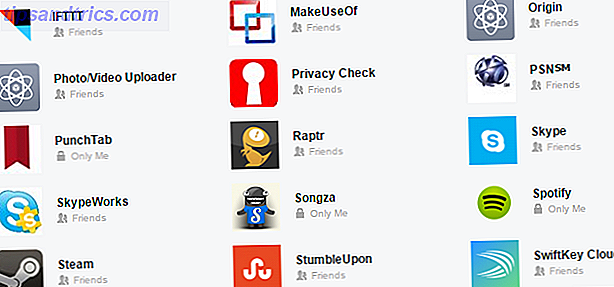

No es ningún secreto que Facebook cambia su funcionamiento. Facebook cambia tus noticias, Apple protege tu privacidad, y más ... [Tech News Digest] Facebook cambia tus noticias, Apple protege tu privacidad, y más ... [Tech News Digest ] Además, Twitpic vive, Amazon compra. Buy, BlackBerry imita a Porsche, Aubrey Plaza es Grumpy Cat, y el iPhone 6 se cae. Leer con más frecuencia, y esto lamentablemente incluye configuraciones de privacidad. Debido a esto, debe mantenerse alerta y verificar lo que comparte regularmente; El nuevo menú de privacidad de Facebook Asegúrate de estar seguro con la nueva configuración de privacidad de Facebook: una guía completa Asegúrate de estar seguro con la nueva configuración de privacidad de Facebook: una guía completa Facebook también significa otras dos cosas: cambios frecuentes y problemas de privacidad. Si hay algo que hemos aprendido sobre Facebook, es que no están realmente preocupados por lo que nos gusta o nuestra privacidad. Tampoco deberían ... Leer más ayuda, pero también podría cambiar. ¿Has agregado alguna aplicación de terceros? Si es así, ve a tus aplicaciones permitidas en Facebook y asegúrate de que la lista esté segura y actualizada. Cualquier entrada que no haya usado por un tiempo o que nunca haya escuchado antes debería ser descartada.

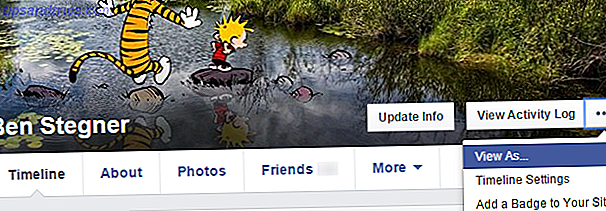

Cuanta más información sobre usted y las imágenes que comparte con el público, mayores son las posibilidades de que se viole su seguridad. No hay nada de malo en compartir en Facebook u otras redes sociales; solo asegúrate de conocer a tu público. Revisa tu lista de amigos una vez al mes para asegurarte de que no has aceptado las solicitudes Solicitudes de amigo de Facebook: Reglas no escritas y configuraciones ocultas Solicitudes de amigo de Facebook: Reglas no escritas y configuraciones ocultas En Facebook, los errores inocentes pueden generar consecuencias drásticas. Los novatos se enfrentan a muchos obstáculos. Pero con nuestros consejos de solicitud de amigos de Facebook, puede evitar el castigo involuntario. Lee más de alguien extraño o alguien que no conoces bien. Una buena prueba de su estado de privacidad actual se encuentra en su línea de tiempo: haga clic en el menú de tres puntos a la derecha de Ver registro de actividad y elija Ver como ... para ver cómo se ve su página al público.

Otra buena idea es autodescargarse a sí mismo. El Desafío Google Yourself [INFOGRAPHIC] El Desafío Google Yourself [INFOGRAPHIC] Lo llaman "ego surfing": cuando te sientas frente a la computadora, ve a Google (o al motor de búsqueda que prefieras) y averigua qué información hay sobre ti en línea. Yo ... Leer más ocasionalmente. Conocer los primeros resultados que surgen cuando alguien te está buscando ayuda a calcular cuánto de tus datos personales se pueden acceder de inmediato. Si encuentras algo que no quieres, identifica el sitio en el que se encuentra y soluciónalo tan pronto como puedas.

Tomemos un ejemplo de un truco real para ilustrar otro punto. Scarlett Johannson fue una víctima hace unos años, y su hacker había usado la función Forgot Password (Olvidar contraseña ) junto con información de Internet fácilmente accesible para acceder a su cuenta. Mientras estaba dentro, configuró el reenvío para enviar todos los mensajes de su bandeja de entrada a una dirección de correo electrónico que pudiera monitorear. Esto le permite continuar leyendo sus mensajes incluso si ha cambiado su contraseña.

La lección aquí es vigilar tus mensajes salientes en todos los sitios. Seguro que se lo ve como una estafa en las redes sociales. 5 maneras de detectar las estafas en las redes sociales y las aplicaciones pícaras 5 formas de detectar las estafas en las redes sociales y las aplicaciones pícaras Facebook es una gran plataforma para todo tipo de fraudes. Limpiar después de caer por uno es un dolor; Echemos un vistazo a algunas formas de identificarlos y evitarlos. Lea más sobre dónde está comprometida la cuenta de un amigo y le envía un enlace a un sitio web no deseado o algo peor. A menudo, la gente no tiene idea de que esto sucedió hasta que sus amigos se lo digan, y alguien que no conoce la tecnología ya puede haber caído en la trampa. Sea diligente y asegúrese de que nadie use su cuenta en silencio.

¡Tú! = Jennifer Lawrence

Con estos consejos, es mucho menos probable que te conviertas en una víctima de invasión de privacidad. Dado que probablemente no sea una persona conocida como estas mujeres, existe un riesgo menor, pero sepa que aún es un objetivo.

Ahora que ya se ha asegurado, siéntese y disfrute de la toma más alegre: los tweets más divertidos sobre los desnudos de celebridades se filtran Tweets titilantes: Las 18 reacciones más divertidas a la fuga de desnudos de celebridades [Web extraña y maravillosa] Tweets estimulantes: las 18 reacciones más divertidas Para The Celebrity Nudes Leak [Weird & Wonderful Web] Las opiniones sobre esta saga han variado. No estamos aquí para predicar, por lo que, presentados sin juzgar sobre su idoneidad, estos son algunos de los tweets más divertidos que aparecieron en Twitter después. Lee mas .

¿Qué otros métodos te mantienen a salvo de ser pirateado? ¿Tienes alguna historia de víctimas? ¡Deja un comentario!

Créditos de las imágenes: Burglar Via Shutterstock, índice de la Via Shutterstock, Mouse y Key vía morgueFile; xkcd Contraseñas a través de xkcd; PIN Hand vía Shutterstock