¿Con qué frecuencia comprueba dos veces las credenciales de una aplicación Google Play Store antes de hacer clic en el botón Comprar? ¿Depende de lo que estás descargando? ¿Qué pasa si la aplicación tiene múltiples entradas? Las aplicaciones populares de Google Play Store con numerosas opciones de descarga deben hacer sonar las alarmas internas, y en muchos casos puede ser una clara señal de que hay en juego entidades maliciosas.

Fácilmente clonado, fácilmente modificado y aparentemente fácil de eludir las comprobaciones de seguridad de Google, los troyanos maliciosos del clicker porno se hacen pasar por aplicaciones duplicadas, esperando infectar su dispositivo.

¿Qué tan frecuentes son? ¿Cuáles son tus posibilidades de descargar una aplicación maliciosa? ¿Qué sucede si descargas uno, y lo más importante, cómo puedes evitarlos?

Troyanos porno Clicker

Los troyanos clicker porno no son nada nuevo. ¿Cuál es la diferencia entre un gusano, un troyano y un virus? [MakeUseOf Explains] ¿Cuál es la diferencia entre un gusano, un troyano y un virus? [MakeUseOf Explains] Algunas personas llaman a cualquier tipo de software malicioso un "virus informático", pero eso no es exacto. Los virus, gusanos y troyanos son diferentes tipos de software malicioso con diferentes comportamientos. En particular, se diseminaron en muy ... Leer más. Su éxito se basa en la disposición e ingenuidad de los numerosos usuarios de Android desesperados por descargar las aplicaciones y los juegos más populares de forma gratuita, con la falsa creencia de que pueden ganar algo a cambio de nada; una vez más, vemos las debilidades comunes de la naturaleza humana explotadas maliciosamente.

Los investigadores de la compañía de seguridad ESET identificaron 343 reproductores maliciosos porno entre agosto de 2015 y febrero de 2016, con el investigador especialista en malware de Android Lukáš Štefanko comentando que "ha habido muchas campañas de malware en Google Play, pero ninguna de las otras ha durado tanto o ha logrado un gran número de inflitraciones exitosas ".

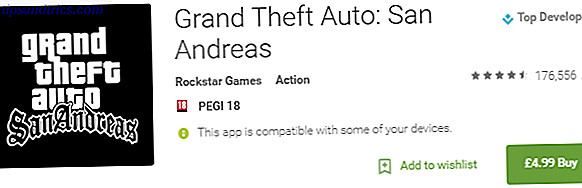

Los troyanos se disfrazan como las aplicaciones y los juegos más populares, lo que sorprendentemente atrapa a miles de usuarios. Para un sentido de escala, cada clicker porno ha sido descargado un promedio de 3, 600 veces, disfrazado de Mi Talkin Angela, Mi Talkin Tom, GTA: San Andreas, GTA: Vice City, Subway Surfers, Hay Day, Temple Run, y mucho más .

Nota: silencia el siguiente video por tu propia cordura.

Las aplicaciones duplicadas de los clickers pornográficos de Trojan usan una variedad de tácticas de diferenciación de productos para distinguirse de la aplicación real. Los identificadores comunes incluyen gratis, 201 5, 2016, V1, V2, V3, nueva versión, F2P, etc., ocultando su verdadero propósito sin dejar de ser lo más cercano posible a la versión real. De hecho, los atacantes más astutos copiarán las descripciones de los productos, usarán logotipos idénticos e intentarán generar críticas positivas a través de otras cuentas de usuario de Google Play en peligro antes de que las revisiones negativas comiencen a hacer su trabajo.

Ingresos

El objetivo principal de esta variante de malware Malware en Android: los 5 tipos que realmente necesita saber sobre malware en Android: los 5 tipos que realmente necesita saber sobre malware pueden afectar tanto a los dispositivos móviles como a los de escritorio. Pero no tengas miedo: un poco de conocimiento y las precauciones adecuadas pueden protegerte contra amenazas como el ransomware y las estafas de sextorsión. Leer más está generando ingresos. Los clicadores de porno troyanos generan ingresos al hacer clic en los anuncios creados por los servidores de los atacantes y colocarlos en sitios web pornográficos. ¿Qué sitios web son los más propensos a infectarlo con malware? ¿Qué sitios web son los más propensos a infectarlo con malware? Puede pensar que los sitios pornográficos, la web oscura u otros sitios web desagradables son los lugares más probables para que su computadora se infecte con malware. Pero estarías equivocado. Lee mas . Esto sucede sin el conocimiento del usuario infectado, consumiendo de forma encubierta datos móviles costosos.

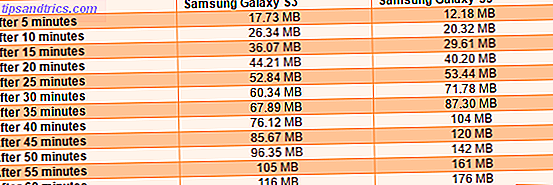

Afortunadamente, Lukáš Štefanko probó el consumo de datos de los clics del troyano porno en dos dispositivos muy comunes, un Samsung Galaxy S3 y un Samsung Galaxy S5. Instaló un clicker troyano porno encontrado abiertamente en Google Play Store en cada dispositivo, luego dejó el dispositivo en funcionamiento durante una hora para medir la cantidad de datos que se consumirían.

La prueba de Štefanko reveló ligeras variaciones en la cantidad de datos consumidos por el S3 y el S5, aunque vio un promedio de 146 MB de datos agotados en una sola hora. Extrapolando, Štefanko cree que los clics del troyano porno pueden consumir más de 3.5GB de datos en un solo día. Cada día. Hasta que el usuario se dé cuenta de que algo está en marcha ¿Su teléfono Android ha sido infectado con malware? ¿Su teléfono Android ha sido infectado con malware? ¿Cómo funciona el malware en un dispositivo Android? Después de todo, la mayoría de los usuarios solo instala aplicaciones a través de Play Store, y Google vigila estrechamente eso para asegurarse de que el malware no se escurra, ¿verdad? ... Leer más, e intenta detener el flujo de datos Cómo quitar un Virus de Android sin restablecimiento de fábrica Cómo quitar un virus de Android sin un restablecimiento de fábrica Si su teléfono o tableta Android está infectado con un virus o malware, es posible limpiarlo sin perder sus datos: así es cómo. Lee mas .

Variante HummingBad

Si la amenaza de aplicaciones duplicadas que albergan código malicioso no era lo suficientemente mala, los investigadores de seguridad también han descubierto un malware activo de Android, propagado a través de una campaña de publicidad maliciosa en curso. ¿Qué es Malvertising y cómo puede protegerse? ¿Qué es Malvertising y cómo puede protegerse? Tenga cuidado: la publicidad maliciosa va en aumento, lo que representa un considerable riesgo de seguridad en línea. ¿Pero qué es, por qué es peligroso, dónde se esconde y cómo puede mantenerse a salvo de la publicidad maliciosa? Lee mas . El malware HummingBad se infiltra en un dispositivo de víctimas a través de anuncios infectados que se muestran en sitios web pornográficos.

Una vez en el dispositivo, el malware HummingBad instala un rootkit, permitiendo que un atacante cause daños severos y prolongados al dispositivo del usuario, instale registradores de claves, robando datos, capturando credenciales y, si se les da la oportunidad, eludiendo contenedores de correo cifrados. Andrey Polkovnichenko y Oren Koriat, dos miembros del equipo Check Research Point que descubrieron el malware HummingBad, explicaron aún más su cadena de ataque:

"El malware luego verifica si el dispositivo está rooteado o no. Si el dispositivo está rooteado, el malware continúa actuando directamente sobre su objetivo. Si el dispositivo no está rooteado, el malware principal XOR descifra un archivo de sus activos llamado right_core.apk (cada carácter es XORed contra 85). El right_core.apk luego descifra una biblioteca nativa de un archivo llamado support.bmp. Esta biblioteca nativa se utiliza para ejecutar múltiples exploits en un intento de escalar privilegios y obtener acceso a la raíz ".

Al igual que con la mayoría de los programas maliciosos, basados en Android o no, una vez que se ejecuta, el malware llama a un servidor de comando y control para obtener más instrucciones, algunos de los cuales instalan otras aplicaciones maliciosas, otras que generan tráfico fraudulento a diferentes servidores publicitarios y generan ingresos.

Un problema continuo

El principal problema, aparte de los propios clics del troyano porno, es la velocidad a la que estas aplicaciones maliciosas se deslizan a través de la red y terminan en Google Play Store. Una vez que son aceptados, es casi inevitable que alguien descargue y active la aplicación, otorgando a los atacantes los ingresos que tanto necesitan.

Google tiene un filtro Bouncer, diseñado para atrapar y reducir el código malicioso comúnmente enviado. ¿Google Play Store también tiene un proceso de revisión humana diseñado para detener la seguridad de las tiendas de aplicaciones? ¿Cómo se filtra el malware de teléfonos inteligentes? ¿Son las tiendas de aplicaciones realmente seguras? Cómo se filtra el malware de teléfonos inteligentes A menos que haya rooteado o liberado, probablemente no tenga malware en su teléfono. Los virus de teléfonos inteligentes son reales, pero las tiendas de aplicaciones hacen un buen trabajo al filtrarlos. ¿Cómo lo hacen? Lea más sobre cualquier aplicación maliciosa que llegue a nuestros dispositivos.

Además, Android tiene una configuración incorporada de "Verificar aplicaciones" diseñada para bloquear la instalación de cualquier aplicación que pueda potencialmente dañar el dispositivo del usuario. Esto es generalmente para detener la instalación de APKs maliciosos, aunque los investigadores de seguridad han notado que el sistema solo entra en juego si la aplicación se eliminó previamente de Google Play Store. Como cada aplicación duplicada contiene una pequeña modificación en el código malicioso activo, así como tácticas de ofuscación para la longevidad, su verdadero propósito permanece oscurecido. Estos sistemas obviamente no están funcionando.

Sin embargo, hay una salvaguarda que cualquier usuario puede tener en cuenta: las críticas negativas de los usuarios. Como uno de los únicos sistemas de seguridad que puede verse intimidado por el peso real de los usuarios reales, no suficientes víctimas están cometiendo su propia diligencia debida y leyendo las reseñas de los usuarios. Las revisiones negativas generalmente ocurren por una razón.

En el caso de las aplicaciones maliciosas, los usuarios que desafortunadamente han sido picados proporcionan una red de seguridad muy necesaria, aunque a menudo ignorada. Solo tienes que mirar el número serio de descargas para entender cuántas personas ignoran las críticas negativas, procediendo a descargar una aplicación maliciosa cuando todas las señales están gritando ST O P.

Puedes mantenerte seguro

Otra faceta del problema es la educación Los virus de los teléfonos inteligentes son reales: cómo mantenerse protegidos Los virus de los teléfonos inteligentes son reales: cómo mantenerse protegido Lea más. Siempre controlo las críticas antes de descargarlas. Me parece extremadamente obvio, y cualquier cosa con una gran cantidad de críticas negativas, o nadar en clasificaciones de una estrella es, al menos para mí, un gran no-no.

Otros no son tan fácilmente disuadidos. Pero deberías tomarte esos preciosos minutos para verificar una aplicación antes de descargarla:

- Verifique las reseñas de la aplicación. Si son terribles, ¡no lo descargues!

- Verifique si hay duplicados de la aplicación. ¡Solo debería haber una versión!

- Compruebe el nombre del desarrollador y la cantidad de descargas. Una aplicación extremadamente popular tendrá millones de descargas junto con el nombre del desarrollador esperado, por ejemplo, GTA: San Andreas tiene a Rockstar Games como el desarrollador nombrado, más de 175k reseñas en total y apenas menos de 1, 000, 000 de descargas, como era de esperar de un título extremadamente popular.

- Compruebe los nombres de la aplicación para diferenciadores como, por ejemplo , 201 5, 2016, V1, V2, V3, nueva versión y F2P, y haga una referencia cruzada en línea.

- Compruebe "[nombre de la aplicación] + malware" en una búsqueda de Google. Debe revelar rápidamente cualquier campaña de malware en curso.

- Marque "[nombre de la aplicación] + venta" en una búsqueda en Google. Las aplicaciones pagas no se vuelven repentinamente gratis. No es desconocido, pero ciertamente no es común.

Finalmente, Android y otros programas maliciosos para dispositivos móviles están en aumento. Justo cuando estamos viendo un aumento en el ransomware avanzado en computadoras portátiles y PC, los atacantes son inteligentes a las vulnerabilidades comunes en los sistemas operativos más populares, así como a los defectos obvios en la psique humana. ¡No te permitas convertirte en parte de la estadística!

¿Has sido víctima de un clicker de Android porno? ¿Cómo te diste cuenta y cómo te deshiciste de él? Háganos saber a continuación!

![¿Cuántos amigos en Facebook son demasiados? [Opinión]](https://www.tipsandtrics.com/img/internet/685/how-many-friends-facebook-is-too-much.jpg)