Los sistemas operativos son responsables de ser el intermediario para permitir que los programas se ejecuten en su computadora. Se dividen los recursos de tu computadora ¿Cuánta RAM realmente necesitas? ¿Cuánta RAM realmente necesitas? La memoria RAM es como la memoria a corto plazo. Cuanto más multiplique, más necesitará. Averigüe cuánto tiene su computadora, cómo aprovecharla al máximo o cómo obtener más. Lea más, dividiéndolos entre aplicaciones para que pueda manipular el hardware que se encuentra debajo. En resumen, cualquier máquina que pueda ejecutar programas necesita una, ya sea macOS, Windows o Linux. ¿Qué sistema operativo debería elegir para su próxima PC? ¿Qué sistema operativo debería elegir para su próxima PC? ¿Comprar una PC nueva? Tienes más opciones de sistema operativo que nunca. ¿Cuál deberías elegir? Le daremos una descripción general, junto con ventajas y desventajas. Spoiler: ¡No hay una mejor opción! Lee mas .

Mientras que algunos sistemas operativos son más seguros Qubes OS 3.2: el sistema operativo Linux más seguro Qubes OS 3.2: el sistema operativo Linux más seguro Qubes OS es un sistema operativo funcional e intuitivo orientado a la seguridad Linux, y lo utiliza Edward Snowden. ¿Su responsabilidad en seguridad, excelente compartimentación, libertad y características integradas de privacidad lo hacen adecuado para usted? Lea más que otros, muchos de los modernos en estos días hacen todo lo posible para protegerse de posibles problemas de forma inmediata. Como tal, sería erróneo decir que solo porque se sabe que algunos tienen más hazañas que otros, lo hacen por ser malos.

Este artículo cubrirá algunas de estas técnicas que son comunes a la mayoría de los sistemas operativos modernos.

1. Protección de memoria

Para que los programas se ejecuten, se les deben asignar recursos con los que puedan manipularse rápidamente. Esto viene en forma de RAM (memoria de acceso aleatorio) Todo lo que necesita saber sobre RAM y administración de memoria Todo lo que necesita saber sobre memoria RAM y memoria Management RAM es la memoria a corto plazo de su computadora. Por lo tanto, la gestión de la memoria tiene un impacto significativo en el rendimiento del sistema. Aquí explicamos cómo funciona RAM y si puede hacer algo para aumentar su eficiencia. Lea más, que hace exactamente eso. RAM es un tipo de almacenamiento temporal (todo lo que sucede se borra al apagar How to Speed Up Windows 10 desde el arranque hasta el apagado How to Speed Up Windows 10 desde el arranque al apagado Los ajustes del registro y los ominosos limpiadores raramente arreglan una computadora lenta. Hemos compilado una lista de métodos probados que le dará a su computadora Windows 10 un impulso de rendimiento instantáneo. Lea más), que permite escribir y leer datos rápidamente. Cuando se inicia una aplicación, el sistema operativo le da acceso a una parte de este recurso para que se ejecute.

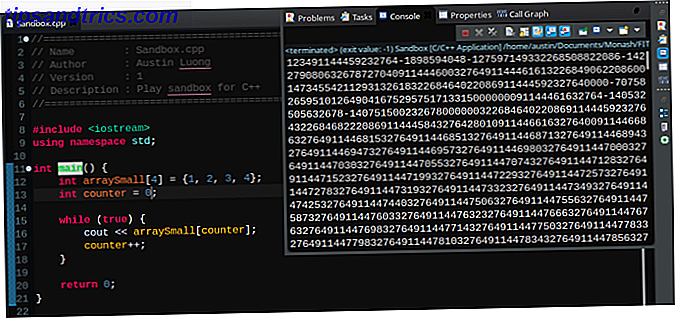

Como todos los programas deben usar este recurso, un programa malicioso podría tener acceso a otra ubicación en la memoria, a la cual no se le asignó. Un desbordamiento de búfer es un ejemplo de esto. Denota la manipulación de la memoria fuera del área que se supone que deben usar. Esto puede permitir la ejecución de código malicioso sin que un usuario lo sepa, o leer cosas en la memoria que no deberían.

Mientras que los sistemas operativos 10 sistemas operativos libres que tal vez nunca se dieron cuenta existieron 10 sistemas operativos gratis que tal vez nunca se dio cuenta Existieron las posibilidades, su computadora vino con Windows o macOS. Estos sistemas operativos pueden parecer gratis, pero no lo son. Sin embargo, hay muchos sistemas operativos libres pero relativamente desconocidos. Vamos a ver. Leer más no puede evitar que ocurran estos problemas, muchos modernos evitan que hagan daño. Esto se hace protegiendo áreas en memoria a las que los programas no tienen acceso. En lugar de permitir que haga algo, simplemente causará que se bloquee . Mejor eso que tener posibles violaciones de seguridad.

2. Elevación de privilegios de usuario

Los sistemas operativos también usan el concepto de privilegios para ayudar a proteger y proteger una computadora. La idea detrás de ellos es que en una computadora, hay varios usuarios diferentes, con diferentes cosas a las que pueden acceder. Por ejemplo, la capacidad de modificar ciertas cosas, como las preferencias del sistema 9 Preferencias del sistema de Mac que aún no ha ajustado 9 Preferencias del sistema de Mac que aún no ha ajustado Ya sea que sea nuevo en OS X o un usuario veterano, probablemente haya algo en Preferencias del sistema que aún no ha encontrado. Aquí hay nueve cosas que quizás se haya perdido. Leer más, es un tipo de privilegio. Sin ellos, cualquier programa que un usuario ejecute podría tener la capacidad de comprometer la computadora, cambiando el sistema operativo.

Windows, por ejemplo, tiene la cuenta de administrador. Cuenta de administrador de Windows: todo lo que necesita saber. Cuenta de administrador de Windows: todo lo que necesita saber. Comenzando con Windows Vista, la cuenta integrada de administrador de Windows está deshabilitada de manera predeterminada. ¡Puedes habilitarlo, pero hazlo bajo tu propio riesgo! Te mostramos cómo. Leer más, que permite al usuario realizar cambios en todo el sistema (por ejemplo, en carpetas restringidas) 5 Carpetas y archivos predeterminados de Windows que no debe tocar 5 Carpetas y archivos predeterminados de Windows que no debe tocar Windows contiene innumerables archivos y carpetas predeterminados, muchos de los cuales el usuario medio no debe tocar. Aquí hay cinco carpetas que debe dejar en paz para evitar dañar su sistema. Lea más, como dónde se encuentran los programas). Del mismo modo, los sistemas operativos Linux tienen una cuenta de superusuario ¿Qué es SU y por qué es importante utilizar Linux de manera efectiva? ¿Qué es SU y por qué es importante utilizar Linux de manera efectiva? El SU de Linux o la cuenta de usuario raíz es una poderosa herramienta que puede ser útil cuando se usa de forma correcta o devastadora si se usa imprudentemente. Veamos por qué debería ser responsable cuando usa SU. Lea más que se comporta de la misma manera, permitiéndole afectar casi cualquier cosa sin ningún tipo de restricciones.

Sin embargo, con una gran potencia, existe un mayor riesgo de romper cosas ... y un daño potencial si, digamos, el malware se ejecuta con un alto nivel de privilegios. Los usuarios normales, por ejemplo, podrían no ser capaces de solicitar la ejecución de ciertos programas en el inicio. Cómo controlar los servicios de arranque de Linux y los demonios Cómo controlar los servicios de arranque de Linux y los daemons Linux ejecuta muchas aplicaciones "en segundo plano" que quizás no incluso ten en cuenta. Así es como tomar el control de ellos. Lee mas . Sin embargo, un usuario con más privilegios podría hacerlo, junto con cualquier programa malicioso que esté ejecutando.

Como tal, muchos sistemas operativos actualmente hacen todo lo posible para bloquear los privilegios que tiene un usuario. Esto ayuda a reducir el daño que pueden causar los programas. 10 pasos a seguir cuando descubre malware en su computadora 10 pasos a seguir cuando descubre malware en su computadora. Nos gustaría pensar que Internet es un lugar seguro para pasar nuestro tiempo (tos), pero todos sabemos que hay riesgos en cada esquina. Correo electrónico, redes sociales, sitios web maliciosos que han funcionado ... Lea más si existen 10 pasos a seguir cuando descubre malware en su computadora 10 pasos a seguir cuando descubre malware en su computadora Nos gustaría pensar que Internet es un lugar seguro para pasar nuestro tiempo (tos), pero todos sabemos que hay riesgos en cada esquina. Correo electrónico, redes sociales, sitios web maliciosos que han funcionado ... Leer más. En pocas palabras, no pueden hacer tanto al sistema en ese estado, protegiéndolo. En cambio, preguntan a los usuarios cuando algo desea hacer algo importante, de modo que solo se cumplen las cosas que aceptan de forma manual.

Cómo lo verás

Windows, por ejemplo, tiene algo llamado UAC (Control de cuentas de usuario) Detener cuestionamientos molestos de UAC - Cómo crear una lista blanca de control de cuentas de usuario [Windows] Detener avisos UAC molestos - Cómo crear una lista blanca de control de cuentas de usuario [Windows] Desde Vista, Los usuarios de Windows hemos sido molestados, molestados, molestos y cansados del aviso de Control de cuentas de usuario (UAC) que nos indica que se está iniciando un programa que lanzamos intencionalmente. Claro, ha mejorado, ... Leer más. Actúa como un medio de otorgar a las aplicaciones permisos más altos para hacer cosas solo si el usuario lo acepta. De forma predeterminada, los programas se ejecutan con solo un pequeño conjunto de privilegios, y UAC le dice al usuario cuándo necesita hacer algo más (por ejemplo, cambiar los archivos del sistema).

Del mismo modo, Linux tiene algo similar, en forma de algo llamado Sudo y Polkit. ¿Qué es SU y por qué es importante utilizar Linux de manera efectiva? ¿Qué es SU y por qué es importante utilizar Linux de manera efectiva? El SU de Linux o la cuenta de usuario raíz es una poderosa herramienta que puede ser útil cuando se usa de forma correcta o devastadora si se usa imprudentemente. Veamos por qué debería ser responsable cuando usa SU. Lee mas . En resumen, son dos métodos para hacer lo mismo: ejecutar un programa con un mayor nivel de privilegio. La única diferencia real es que esta última se usa principalmente en escritorios Linux. 5 Entornos de escritorio Linux de gran calidad que no ha escuchado. 5 Entornos de escritorio Linux grandes que no ha escuchado. Hay muchos entornos de escritorio Linux por ahí, incluyendo algunos excelentes de los que probablemente no haya oído hablar. Aquí hay cinco de nuestros favoritos. Lea más, un poco como Windows UAC. Aparte de eso, ambos funcionan de manera similar, lo que requiere que los usuarios ingresen una contraseña antes de continuar.

Los sistemas operativos móviles funcionan en un nivel completamente diferente. De manera predeterminada, los usuarios ni siquiera pueden acceder a estos potentes privilegios, a menos que realicen algunos ajustes. Esto tiene la intención de mantener sus sistemas lo más seguros posible, al limitar lo que pueden hacer mucho más. Bajo iOS, se llama jailbreaking. Guía para novatos de Jailbreaking [iPhone / iPod Touch / iPad]. Guía para novatos de Jailbreaking [iPhone / iPod Touch / iPad] Leer más. El equivalente de Android está enraizando La Guía Completa de Enraizamiento de su Teléfono o Tableta Android La Guía Completa para Enraizar su Teléfono o Tableta Android Entonces, ¿desea rootear su dispositivo Android? Aquí hay todo lo que necesita saber. Lee mas . Independientemente de sus nombres, hacen cosas similares.

3. Firma de la aplicación

Otra medida de seguridad importante que la mayoría de los sistemas operativos utilizan actualmente es la firma de aplicaciones. Asegura que los programas que ejecuta en su computadora provienen de una fuente confiable. Es decir, uno que no es probable que lo intente y lo lastime. ¿Puede continuar la ciberseguridad? El futuro de los programas maliciosos y antivirus ¿Puede la ciberseguridad mantenerse al día? El futuro del Malware y Antivirus El malware está en constante evolución, lo que obliga a los desarrolladores de antivirus a mantener el ritmo. El malware sin archivos, por ejemplo, es esencialmente invisible, entonces, ¿cómo podemos defendernos de él? Lee mas .

Los programas, como cualquier otra cosa en una computadora, están hechos de una serie de datos. Como tal, puede pasarse y procesarse para la verificación, una especie de firma digital. Lo que realmente significa todo este MD5 Hash Stuff [Explicación de la tecnología] Lo que todo esto MD5 Hash Stuff significa realmente [Explicación de la tecnología] Aquí hay una versión completa de MD5, hashing y una pequeña descripción de computadoras y criptografía. Leer más - para confirmar que sea correcto. En pocas palabras, esta firma de una aplicación asegura que lo que estás ejecutando es lo que pretendías.

Usualmente, este proceso es realizado por ciertas autoridades que permiten a las personas firmar su código (por una tarifa). Esto sirve para ayudar a confirmar que cualquier software que se esté ejecutando no está diseñado para dañar el sistema de los usuarios. Los programas con una gran base de usuarios generalmente tienen la capacidad de hacer tales cosas.

Cómo lo verás

La mayoría de los sistemas operativos intentan tener algún nivel de firma de aplicaciones. Sin embargo, generalmente no lo detendrán si intenta ejecutar programas que no están verificados. Dicho esto, tienden a dar un cierto nivel de advertencia contra eso. Un ejemplo incluye la advertencia "editor desconocido" de Windows UAC 10 Más características de Windows 10 que puede desactivar 10 Más características de Windows 10 que puede desactivar La Actualización de Windows 10 Creators presentó una serie de nuevas características, configuraciones y aplicaciones. Le mostramos qué características puede desactivar de forma segura y mejorar su experiencia de Windows. Lee mas .

Sin embargo, esto no es algo restringido a unos pocos sistemas operativos. Muchos sistemas operativos Linux Los mejores sistemas operativos Linux Los mejores sistemas operativos Linux Existen distribuciones Linux disponibles para cada propósito, lo que hace que elegir uno sea difícil. Aquí hay una lista de los mejores sistemas operativos Linux para ayudar. Leer más tiene algo similar también. Esto viene en forma de repositorios de software, ubicaciones en línea que alojan programas que han sido firmados y verificados. En teoría, mientras no vaya a instalar programas de fuentes desconocidas PPA de Linux: instalación, desinstalación y seguridad PPA de Linux: instalación, desinstalación y seguridad PPA (archivos de paquetes personales) son una forma de instalar el software de Linux a través de la terminal. ¿Pero son seguros de usar? ¿Cómo se puede eliminar un PPA? Y cuáles son los PPA más seguros para ... Leer más, estás a salvo. Sin embargo, ese no es siempre el caso.

Por ejemplo, los sistemas operativos de teléfonos móviles alojan sus programas en un solo lugar. En Android, esa es la Google Play Store, y iOS, la App Store. 8 Consejos para aprovechar al máximo la nueva tienda de aplicaciones iOS 11. 8 consejos para aprovechar al máximo la nueva tienda de aplicaciones iOS 11. Después de una década sin cambios, la nueva tienda de aplicaciones puede parecer un poco intimidante al principio, ¡pero hay mucho que encanta sobre el rediseño de Apple! Lee mas . Todas las aplicaciones en ellos deben ser confiables y estar bien verificadas. Pero eso no siempre ha funcionado. ¿Las tiendas de aplicaciones son realmente seguras? ¿Cómo se filtra el malware de teléfonos inteligentes? ¿Son las tiendas de aplicaciones realmente seguras? Cómo se filtra el malware de teléfonos inteligentes A menos que haya rooteado o liberado, probablemente no tenga malware en su teléfono. Los virus de teléfonos inteligentes son reales, pero las tiendas de aplicaciones hacen un buen trabajo al filtrarlos. ¿Cómo lo hacen? Lee más en el pasado.

No indefenso

Para decirlo brevemente, aunque se piensa que algunos sistemas operativos son menos seguros que otros, no es correcto decir que cualquiera de ellos se rompe fácilmente. De hecho, hay muchas cosas que ocurren detrás de las escenas que ayudan a mantener su computadora segura y sana.

Eso no quiere decir que son inmunes sin embargo. Programas de seguridad Los 10 mejores programas antivirus gratuitos Los 10 mejores programas antivirus gratuitos Ya debe saber: necesita protección antivirus. Las computadoras Mac, Windows y Linux lo necesitan. Realmente no tienes excusa. ¡Así que toma uno de estos diez y comienza a proteger tu computadora! Leer más sigue siendo importante, como lo son las técnicas para practicar por su cuenta 10 formas fáciles de nunca tener un virus 10 formas fáciles de nunca obtener un virus Con un poco de capacitación básica, puede evitar completamente el problema de los virus y malware en sus computadoras y dispositivos móviles. ¡Ahora puedes calmarte y disfrutar de Internet! Lee mas . No hay reemplazo para el sentido común y el buen juicio, después de todo.

¿Cómo mantienes tus dispositivos seguros?

![Google Analytics lanza una nueva mirada llena de nuevas características [Noticias]](https://www.tipsandtrics.com/img/internet/924/google-analytics-rolls-out-new-look-packed-with-new-features.jpg)