Tras la noticia de una gran brecha en los servidores de Google que provocó el pirateo de unos 5 millones de direcciones de correo electrónico, varios sitios web sugerían que los lectores verificaran si habían sido víctimas ingresando sus direcciones de correo electrónico en "herramientas de verificación": sitios web que pueden determinar si una dirección de correo electrónico está en una lista de credenciales pirateadas.

El problema es que algunas de estas herramientas de verificación no eran tan legítimas como podrían haber esperado los sitios web vinculados a ellas ...

5 millones de direcciones de correo electrónico: la verdad

Reportado en ese momento como una filtración masiva de 5 millones de nombres de usuarios y contraseñas de cuentas de Gmail, pronto se supo que la historia era, bueno, solo eso: una historia.

Explicándolo un poco más tarde, Google reveló que menos del 2% de las combinaciones de nombre de usuario / contraseña eran precisas, y que sus propias herramientas de seguridad de inicio de sesión habrían atrapado a la mayoría de ellas.

También aclaró que las credenciales no fueron pirateadas desde sus propios servidores, sino desde otros sitios web:

Es importante tener en cuenta que, en este caso y en otros, los nombres de usuario y las contraseñas filtrados no fueron el resultado de una infracción de los sistemas de Google. A menudo, estas credenciales se obtienen a través de una combinación de otras fuentes.

Por ejemplo, si reutiliza el mismo nombre de usuario y contraseña en los sitios web, y uno de esos sitios web es pirateado, sus credenciales podrían utilizarse para iniciar sesión en los demás.

Por lo tanto, una cuenta de Gmail detectada en una violación anterior -de alto perfil o de otro tipo- podría haber sido una de esas en el vertedero de datos de credenciales en manos de los "hackers". Esencialmente, la información que podría haber estado en línea de una forma u otra, las cuentas de Gmail descifradas de varias fuentes.

Pero, ¿cómo esta historia se generalizó tan rápido? Probablemente con la ayuda de un número grande y redondo, como 5 millones, y el ingenioso tirón de los hackers que publicaron las contraseñas de la cuenta en un foro ruso de Bitcoin. Agregue una herramienta de verificación en línea que confirme si su propia cuenta de correo electrónico está en el basurero, y obtendrá una gran noticia.

Por supuesto, parece probable que isleaked.com no sea el sitio web que la gente pensó que era.

Cómo funciona un verificador de cuentas de correo electrónico falso pirateado

Verificación de una dirección de correo electrónico en una base de datos (que puede ser SQL, Access o incluso un archivo de texto). ¿Qué es una base de datos? [MakeUseOf Explains] Entonces, ¿qué es una base de datos? [MakeUseOf Explains] Para un programador o un entusiasta de la tecnología, el concepto de una base de datos es algo que realmente se puede dar por sentado. Sin embargo, para muchas personas, el concepto de una base de datos en sí es un poco extranjera ... de cuentas de correo electrónico pirateadas es relativamente sencillo. Combinado con un script fácilmente descargado, dicho sitio web podría configurarse en 30 minutos más o menos.

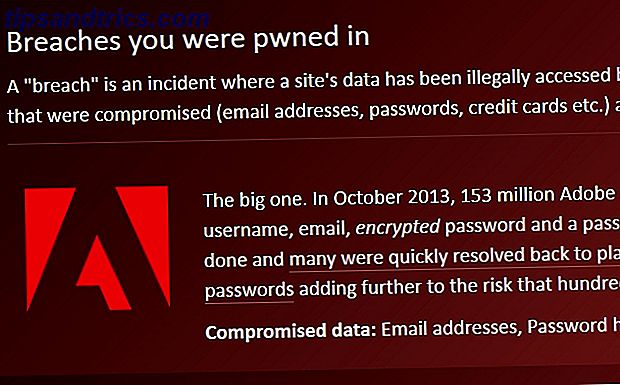

Troy Hunt, por su parte, tiene un enfoque mucho mejor, por lo que deberías utilizar su sitio para verificar si se filtraron tus credenciales cada vez que lees o escuchas sobre el hack de una cuenta.

Como se explica en su blog, Hunt ha creado Have I Been Pwned ?, un sitio web legítimo (Hunt es un MVP de Microsoft para seguridad de desarrolladores) diseñado para que los usuarios promedio escriban su dirección de correo electrónico y descubran si han sido pirateados o no. Al utilizar los datos enviados a sitios como Pastebin.com, incluso se le informa qué incumplimiento es responsable de la presencia de su cuenta de correo electrónico en su base de datos.

¿Está buscando una cuenta de correo electrónico pirateada legítima?

Cuando se muestran los resultados, el sitio muestra el nombre del sitio web desde el que se filtraron los detalles de su cuenta. Con suerte, ese sitio te habría enviado un correo electrónico en privado o hecho un anuncio.

(Por supuesto, si le preocupa que su cuenta de correo electrónico haya sido pirateada, debe cambiarla de todos modos. Recuerde hacerla segura y memorable 6 Consejos para crear una contraseña irrompible que pueda recordar 6 consejos para crear una contraseña irrompible que usted Puede recordar Si sus contraseñas no son únicas e irrompibles, también podría abrir la puerta de entrada e invitar a los ladrones a almorzar. Lea más).

Como puede ver en la imagen anterior, mi cuenta de correo electrónico fue una de las tantas recuperadas en la violación masiva de Adobe de 2013. Debe utilizar la información que el sitio de Hunt proporciona para actuar de inmediato, aunque tenga en cuenta que incluso cuando se haya cambiado su contraseña, su dirección de correo electrónico permanecerá en el sitio.

Si es práctico, también puede valer la pena cambiar la dirección de correo electrónico que usa con sus cuentas en línea.

La debida diligencia no debería ser una cosa del pasado

Un elemento vital del periodismo es la diligencia debida; el control de los hechos. Simplemente regurgitar comunicados de prensa no es suficiente. Cualquier escritor, ya sea generando contenido por $ 1 por cada 1000 palabras o asalariado a un nombre superior en publicaciones, puede hacerlo.

Desafortunadamente en la World Wide Web, no sucede lo suficiente.

Unos minutos de comprobación de hechos habrían demostrado que la reclamación de 5 millones de direcciones era una fabricación. Como informamos en ese momento, las direcciones habían sido copiadas de una colección de filtraciones anteriores. Gmail Passwords Leak Online, Microsoft Drops Windows Phone, y más ... [Tech News Digest] Gmail Passwords Leak Online, Microsoft Drops Windows Phone, y más ... [Tech News Digest] También, reseñas negativas, Deezer en los EE. UU., Google Pyramids, NES 3DS y una iluminadora máquina Rube Goldberg. Lee mas . Los hackers rusos pudieron recopilar una lista en lugar de violar la seguridad de Google.

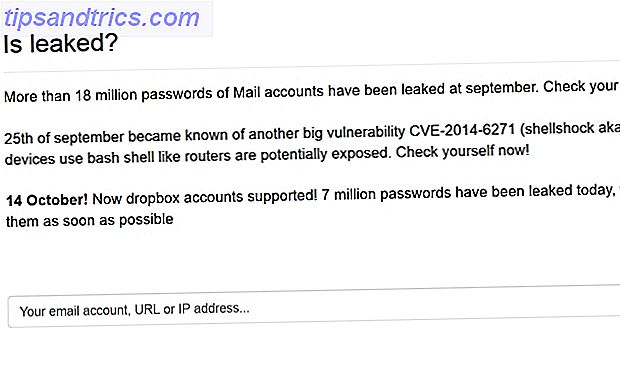

De particular sospecha, mientras tanto, era el sitio recomendado por muchos sitios web para revisar los correos electrónicos, isleaked.com . Curiosamente registrado justo dos días antes de la fuga, en Rusia, su repentina existencia fue muy fortuita o planeada.

Como siempre digo, no hay coincidencias en la seguridad en línea.

Después de todo, ¿qué mejor manera de confirmar la lista de direcciones que afirma haber pirateado que hacer que los propietarios de la cuenta verifiquen si todavía las están usando o no? Es el modus operandi de los remitentes de correo basura: las direcciones inactivas no tienen valor, razón por la cual muchos correos electrónicos no solicitados le piden que responda. Su respuesta está registrada y la dirección retenida.

El comprobador de correo electrónico de fuga isleaked.com podría ser fácilmente un enfoque más sofisticado. Mientras ellos dicen:

No recopilamos sus correos electrónicos, direcciones URL / IP, registros de acceso ni verificamos los resultados. ¡O no hacemos nada dañino con su dispositivo durante la prueba!

... hay pocas razones para confiar en el sitio. Troy Hunt, que tiene una reputación que defender, explica cómo funciona su sitio, por lo que tiene sentido usarlo.

El veredicto: no reaccione sin los hechos

Lo que podemos aprender de esto es que nadie debe actuar sobre los reclamos de violaciones de datos y ataques sin tener todos los datos. Simplemente hay demasiadas variables para tener en cuenta.

Con las reclamaciones de hackeo de Gmail, parece una suposición segura de que los presuntos hackers simplemente estaban verificando su colección de direcciones, presumiblemente utilizadas en diversas campañas de spam.

Algunos eran genuinos, otros expiraron hace tiempo.

El mejor sitio web para verificar si su correo electrónico ha sido pirateado y encontrado su camino en un sitio como Pastebin.com es haveibeenpwned.com.

Irónicamente, en lo que respecta a los 5 millones de direcciones de Gmail que supuestamente fueron pirateadas por parte de Google, fue la prensa tecnológica la que realmente nació.

Rob Hyrons a través de Shutterstock