Los acontecimientos en los últimos años han llevado a muchas comparaciones con la piedra angular literaria de 1984 de George Orwell. El futuro distópico que Orwell presentó 5 Libros prohibidos Todos los frikis deberían leer 5 Libros prohibidos Todos los frikis deberían leer Todo, desde tratados políticos, libros sobre religión y fe, y las novelas icónicas han sido prohibidas en algún momento, incluidos algunos de los favoritos de los geeks. Aquí hay solo cinco libros prohibidos que recomendamos que lea. Leer más estuvo fuertemente influenciado por los acontecimientos en su vida, incluido el ascenso del fascismo, el comunismo, las dos guerras mundiales y los comienzos de la Guerra Fría. El personaje central de la novela es Winston Smith, un empleado del gobierno cuya tarea es reescribir libros, documentos y otros medios para que siempre mantenga la línea actual del Partido.

O, en otras palabras, para crear propaganda política.

Orwell no estaba escribiendo desde un lugar de pura imaginación: la propaganda fue muy utilizada por todos lados durante la Segunda Guerra Mundial. En los años posteriores a la publicación del libro de 1949, la Guerra Fría se intensificó. Ambas partes dependieron cada vez más de la propaganda para cimentar su propia reputación y difamar a la otra. Los primeros ideales utópicos de Internet llevaron a muchos a creer que su ecosistema abierto y transparente ayudaría a eliminar la propaganda y la corrupción. Como ha sido demasiado evidente en los últimos años, el acceso a un contenido infinito (y la posibilidad de que cualquiera lo publique) puede haber dificultado aún más el desafío de eliminar la propaganda.

¿Qué es propaganda?

Desde la Guerra Fría, la propaganda se ha asociado en gran medida con fuerzas políticas manipuladoras. Sin embargo, históricamente, la propaganda es cualquier información que carece de objetividad. Esto incluye mensajes políticos manipuladores, pero también abarca el marketing y cualquier presentación selectiva de los hechos. Es algo en lo que probablemente te involucres. No entrarías en tu Revisión anual y recitarás una lista de todo lo que salió mal el año pasado, por ejemplo.

Cuando escuchamos el término propaganda, a menudo conjura imágenes de políticos manipuladores con el objetivo de controlarnos. Sin embargo, el origen del término proviene de la iglesia católica, cuando en 1622 crearon la Congregatio de Propaganda Fide (o Congregación para Propagar la Fe ). La propaganda es un medio de difundir un mensaje, pero por su propia naturaleza está tratando de influenciarte y está sesgado hacia un punto de vista particular.

Cómo cambió Internet la propaganda

En nuestro mundo moderno saturado con la palabra escrita, puede ser difícil imaginar un momento antes de que la impresión estuviera ampliamente disponible. Sin embargo, The Printing Revolution, impulsada en gran medida por Gutenberg Printing Press, fue hace poco más de 500 años. La impresión de gran disponibilidad y relativamente bajo costo permitió que la información se extendiera por todo el mundo, creando un cambio social a gran escala. Internet tuvo un efecto similar en la información y facilitó y agilizó la circulación de nuevas ideas.

Es importante destacar que eliminó las barreras de costos prohibitivas a la entrada que muchos habrían enfrentado cuando esperaban difundir sus ideas. En efecto, internet les dio a todos una boquilla. Casi de la noche a la mañana, cualquiera pudo configurar una página de Geocities y escribir sus pensamientos por escrito para que personas de todo el mundo puedan leer de forma instantánea.

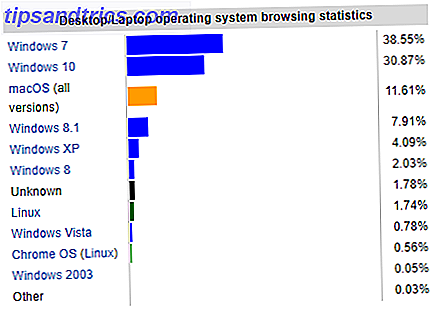

Aunque Geocities puede ser un recuerdo lejano desde el colapso de Yahoo! Verizon adquiere Yahoo, Pokemon Go Breaks Records ... [Tech News Digest] Verizon adquiere Yahoo, Pokemon Go Breaks Records ... [Tech News Digest] Yahoo se agotó, Pokemon Go es un récord, la Xbox One está yendo a buen precio, Netflix capta el nuevo MST3K, y ¿qué ocurre al final de Pac-Man? Lea más, ahora tenemos WordPress, Squarespace y redes sociales para llenar el vacío. La investigación de Smart Insights muestra que hay 3, 3 millones de publicaciones en Facebook por minuto . Al mismo tiempo, hay casi medio millón de tweets, 1, 400 publicaciones de WordPress y 500 horas de video subidas a YouTube. En poco más de 500 años, hemos pasado de una sociedad en la que solo unos pocos de élite pueden difundir sus ideas a una posición en la que miles de millones de personas en todo el mundo producen una avalancha de datos insuperable.

No creas todo lo que lees

La capacidad de compartir ideas y conectarse con personas del otro lado del mundo tiene algunos resultados positivos. Las personas que antes se sentían aisladas han encontrado comunidades de personas de ideas afines. Luego están los fenómenos de internet como Ice Bucket Challenge que generaron conciencia y mucho dinero para ALS. A pesar de sus muchos beneficios Todo lo que necesita saber sobre Wikipedia y más información que necesita saber sobre Wikipedia y más Wikipedia es uno de los sitios más famosos en Internet. Es informativo, así como controvertido, y tener una página allí es muy buscado. Vamos a conocerlo mejor. Lea más, Wikipedia se cita a menudo como un ejemplo de por qué no puede confiar en todo lo que lee en Internet. Permitir que alguien edite la enciclopedia en línea significa que no se puede confiar en que proporcione información verificable y objetiva. ¿Es confiable Wikipedia? Aquí hay algunos consejos sobre cómo averiguar si Wikipedia es confiable Aquí hay algunos consejos sobre cómo averiguar ¿Qué tan creíble es Wikipedia? ¿Es confiable la Wikipedia? ¿Puedes confiar en la información que encuentres en un artículo en particular? Aquí hay algunos consejos sobre cómo averiguarlo. Lee mas . No es solo Wikipedia la que sufre de esto: toda la Internet está plagada de información que es difícil, requiere mucho tiempo y, a menudo, es simplemente imposible de verificar. Es esta falibilidad inherente que dio lugar a la crisis de Noticias falsas Facebook ofrece consejos para ayudarlo a detectar noticias falsas Facebook ofrece consejos para ayudarlo a detectar noticias falsas Si bien Facebook no produce noticias falsas, es al menos en parte responsable de su difusión. Por eso, ahora ofrece consejos para ayudarlo a detectar noticias falsas antes de que se propaguen. Lea más de 2016.

Atribución, Atribución, Atribución

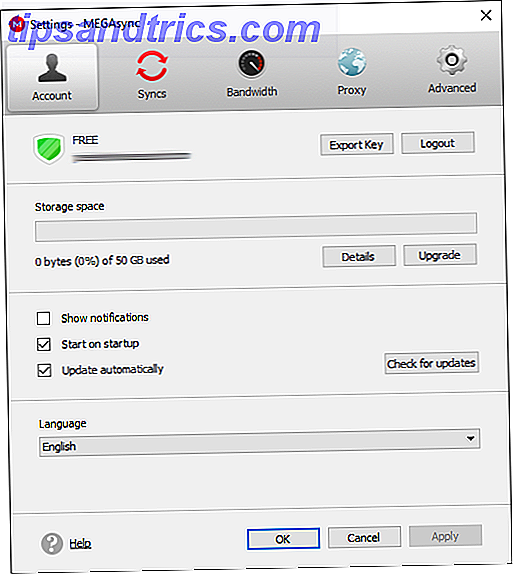

Internet no solo ha cambiado la forma en que compartimos la información, sino cómo la almacenamos también. Hacemos una crónica de nuestras vidas en Facebook ¿Qué tan peligroso es compartir su información en Facebook? ¿Qué tan peligroso es compartir su información en Facebook? Lea más e Instagram, cargue documentos en Dropbox Asegure Dropbox: 6 pasos a seguir para un almacenamiento en la nube más seguro Proteger Dropbox: 6 pasos a seguir para un almacenamiento en la nube más seguro Dropbox no es el servicio de almacenamiento en la nube más seguro. Pero para aquellos de ustedes que deseen quedarse con Dropbox, los consejos aquí lo ayudarán a maximizar la seguridad de su cuenta. Lea más, y confíe en Google ¿Cuánto sabe Google realmente sobre usted? ¿Cuánto sabe Google realmente sobre usted? Google no defiende la privacidad del usuario, pero es posible que se sorprenda de lo mucho que saben. Lea más y Apple con nuestros datos confidenciales. Esos mismos atributos que hicieron que Internet fuera tan revolucionario también se aplican tristemente a los tipos infames que quieren acceder a esos datos. No tienen que estar geográficamente cerca de su víctima, ni dar ninguna indicación de su identidad. Nadie puede verlos, y esto significa que a menudo pueden salirse con la suya desviando datos sin que nadie se dé cuenta. A diferencia de un crimen en el mundo físico, no hay testigos presenciales, y el ataque podría haber venido de cualquier parte del mundo, a menudo dejando a los investigadores con información mínima para empezar.

Sin embargo, los atacantes a menudo dejan rastros digitales de su ataque: su código, dirección IP y líneas de tiempo. La investigación de estos atributos se conoce como análisis forense digital. Cuando pensamos en medicina forense, por lo general es en el contexto de un espectáculo como CSI, donde el perpetrador dejó evidencia irrefutable de su participación en el crimen. Por ejemplo, una huella digital o mechón de cabello. Estas pruebas se usan para respaldar una hipótesis de cómo ocurrió el crimen. Las huellas dactilares y los mechones de cabello son (en la mayoría de los casos) identificables de forma única para un individuo. La historia de la seguridad biométrica y cómo se usa hoy La historia de la seguridad biométrica y cómo se usa hoy Los dispositivos de seguridad biométricos fueron ideales durante mucho tiempo en la ciencia ficción películas que parecían lo suficientemente plausibles como para suceder realmente, pero un poco exageradas para la aplicación en el mundo real. Lee mas . Después de todo, no podemos cambiar nuestro ADN.

Pero el análisis forense digital es un asunto más complicado.

La dificultad de los forenses digitales

Hay una serie de ramas para análisis forense digital, incluida la computadora, el dispositivo móvil. ¿Cómo se eliminan los datos de los analistas forenses de su teléfono? ¿Cómo obtienen los analistas forenses datos borrados de su teléfono? Si ha visto CSI, NCIS y programas similares, es posible que haya visto cómo se pueden encontrar datos en un teléfono inteligente. Pero, ¿cómo se hace? ¿Se pueden extraer datos eliminados del almacenamiento? Lea más, análisis de datos y análisis forense de bases de datos. Cuando se trata de infracciones de datos e incidentes de piratería, es principalmente el análisis forense de red el que impulsa una investigación. Esto implica el monitoreo y análisis del tráfico de la red para detectar intrusiones. Sin embargo, estos datos a menudo son incompletos ya que los datos de la red no siempre se registran constantemente, o puede que se haya pasado por alto un área crítica. De esta forma, es similar a un edificio que mantiene CCTV, pero apuntando en la dirección incorrecta. Esto significa que los investigadores deben hacer inferencias a partir de datos incompletos, lo que resalta la diferencia entre el análisis forense digital y el tradicional.

Un motivo subyacente

Además de las organizaciones gubernamentales, la mayoría de las investigaciones y análisis de seguridad son realizadas por compañías privadas. Aunque sería tentador creer que estas compañías gastan tiempo, dinero y recursos para el bien público, finalmente tienen algo que venderle. Ya sea en forma de capacitación, informes de seguridad o software: los beneficios y la reputación son a menudo motivadores para la publicación de investigaciones de seguridad.

En agosto de 2017, la compañía de seguridad DirectDefense publicó un informe que implicaba que un conjunto de herramientas de seguridad llamado Cb Response filtraba datos confidenciales. La razón de esta conclusión fue el uso de Cb Response de la herramienta VirusTotal de Google. Da la casualidad de que Cb Response fue desarrollado por Carbon Black, un competidor de DirectDefense. A pesar de que muchas empresas usaban VirusTotal, Carbon Black fue la única empresa destacada en el informe. Aunque esto no es representativo de toda la industria, vale la pena cuestionar el motivo cuando un informe implica a otra compañía de seguridad.

La intersección de la política y la seguridad

En un mundo donde el Presidente de los Estados Unidos lleva sus asuntos a través de Twitter, es fácil ver que lo digital tiene un impacto real en el mundo. Las últimas elecciones presidenciales se han ganado no en el césped delantero, sino en línea Consecuencias del clic: por qué Donald Trump es su error Haciendo clic en las consecuencias: por qué Donald Trump es su culpa Cada vez que hace clic en un artículo sobre Donald Trump, los medios creen que eso es lo que quiere para leer, y por eso pasa más tiempo hablando de Trump. ¡Deja de hacer clic! Lea más: a través de las redes sociales y la publicidad junto con los medios tradicionales. Las campañas de base y el activismo en línea también han contribuido a la politización de Internet. En 2010, Arab Spring demostró cuánto impacto podría tener el mundo digital en la política.

Internet se ha integrado en casi toda la actividad económica, y la economía digital actualmente vale más de $ 3 billones. Es muy influyente e importante para la mayoría de los países del mundo. Entonces, no es de extrañar que el miedo a la ciberguerra sea la ciberguerra la próxima amenaza a su seguridad. ¿Es Cyberwar la próxima amenaza a su seguridad? Los ataques cibernéticos se han convertido en algo común, con ataques DDoS y filtraciones de datos ahora una ocurrencia semanal. ¿Pero cuál es tu papel en esto? ¿Hay precauciones que puede tomar para evitar la guerra cibernética? Leer más pesa mucho en nuestras mentes. Tradicionalmente, para que un país atacara a otro, necesitaban dinero y un ejército experimentado. Independientemente del resultado final, hubo un costo monetario y humano para pagar cualquier acto de agresión.

Sin embargo, Internet reinventó radicalmente cómo los países se atacan entre sí. Con un equipo relativamente pequeño, ahora es posible dañar y desestabilizar a otro país sin tener que estar cerca de ellos. Como hemos visto, la atribución puede ser una tarea difícil y casi imposible. Claro, los investigadores pueden tener una teoría, pero sin evidencia concluyente, no está comprobada.

Cuando un ataque a gran escala ocurre en un país, institución o empresa occidental, hay sospechosos comunes. Rusia, China y Corea del Norte aparecen en gran medida en muchos informes, a pesar de la falta de pruebas forenses definitivas. En una sorprendente coincidencia, sucede que estos tres países son adversarios políticos y militares de los Estados Unidos y de muchas potencias occidentales.

Hacer un palo narrativo

Una palabra que está a punto de ser usada en exceso en los medios convencionales es el término "narrativa". Sin embargo, a menudo describe con precisión la situación de "una cuenta escrita de eventos conectados". Gran parte de lo que subyace a la investigación y la presentación de informes sobre eventos de seguridad es la suposición, la inferencia y las hipótesis. Sin un hecho definitivo, llegar al fondo de la atribución es como unir los puntos. Un evento de seguridad se coloca en una narración en curso, con la historia doblada a la información más nueva.

Dios, la palabra "narrativa" se usa en exceso. ¿Qué pasó con la "historia"? ¿O de hecho, "mentir"?

- Andrew Coyne (@acoyne) 14 de agosto de 2015

Después de la sorprendente Equifax hackear Equihax: uno de los más calamitosos incumplimientos de todos los tiempos Equihax: uno de los más calamitosos incumplimientos de todos los tiempos El incumplimiento de Equifax es la violación de seguridad más peligrosa y vergonzosa de todos los tiempos. ¿Pero sabes todos los hechos? ¿Has sido afectado? ¿Qué puedes hacer al respecto? Descubra aquí. Más información dejó detalles personales de casi 150 millones de personas expuestas, comenzaron a circular rumores sobre quién podría haber montado el ataque. Bloomberg publicó un artículo "El Hack Equifax tiene los sellos de los profesionales patrocinados por el estado". El titular alude a que un estado nación es responsable del ataque, pero el artículo es claro en hechos verificables. En la larga publicación que en su mayoría relata los eventos conocidos del ataque, solo se dan dos casos sin fuentes como evidencia. Por ejemplo, una de las muchas herramientas que utilizaron los atacantes tenía una interfaz china, lo que demuestra que los atacantes pueden haber estado entre los 1.400 millones de personas en China. O capaz de leer chino Casualmente, el título juega en la narrativa occidental de un gobierno chino hostil.

También tiene el efecto de reducir la culpabilidad de la agencia de crédito estadounidense para el hackeo.

El aumento del churnalism

Uno de los factores clave en el desarrollo de estas narrativas es el ciclo de noticias de 24 horas. Los editores extraen contenido rápidamente para capitalizar el tráfico que disminuye rápidamente de las últimas noticias. En muchos casos, los sitios web y medios de comunicación se hacen eco de los comunicados de prensa que se les entregan sin elaboración ni verificación de hechos. La información cuidadosamente redactada e intencionalmente compartida es por definición propaganda.

Este tipo de periodismo se conoce como churnalism, y a menudo está implicado en la difusión de noticias falsas. Este problema se ve agravado por la velocidad a la que la información viaja en línea. Solo lleva unos segundos compartir un artículo en las redes sociales. Junto con un llamativo título clickbait, puede convertirse rápidamente en conocimiento común, incluso si el artículo está lleno de información errónea. Muchos en Internet se apresuran a hacer oír su voz, incluso cuando podría decirse que deberían haberse quedado callados. La estupidez de las multitudes: Internet está mal La estupidez de las multitudes: Internet está mal entre el poder de las redes sociales y una mundo conectado constantemente, el mundo en línea está obligado a cometer errores. Aquí hay cuatro que se destacan. Lee mas .

Mantener un ojo crítico

En septiembre de 2017, el Departamento de Seguridad Nacional (DHS) emitió una directiva que decía que todo el software de Kaspersky debía ser eliminado. ¿Kaspersky Software es una herramienta del gobierno ruso? ¿Kaspersky Software es una herramienta del gobierno ruso? El Departamento de Seguridad Nacional (DHS) ha prohibido el uso del software de seguridad Kaspersky en las computadoras federales. Es comprensible que la gente esté preocupada, pero ¿Kaspersky realmente está en la cama con el gobierno ruso? Lea más desde dispositivos gubernamentales. La razón de esto es que el DHS está "preocupado por los vínculos entre los funcionarios de Kaspersky y la inteligencia rusa". Algunos se apresuraron a denunciar a Kaspersky como una herramienta del gobierno ruso. Esto fue a pesar de que el DHS no ofrece evidencia de maldad. Eso no quiere decir que sea definitivamente falso, después de todo "la ausencia de evidencia no es evidencia de ausencia". Las demandas de seguridad de China China sobre las empresas tecnológicas estadounidenses deberían preocuparle Las demandas de seguridad de China sobre las empresas tecnológicas estadounidenses deberían preocuparle China ha flexibilizado sus músculos de negociación recientemente al distribuir una "promesa de cumplimiento" a una serie de grandes firmas tecnológicas estadounidenses, y la los términos de esa promesa son preocupantes. Leer más, Rusia La prohibición de VPN de Rusia: ¿Qué es y qué significa para usted? La prohibición de VPN de Rusia: ¿qué es y qué significa para usted? Millones de personas en todo el mundo usan VPN para proteger su privacidad mientras están en línea. Pero algunos estados se están moviendo para bloquear las VPN, prohibiendo su uso. Lo último es Rusia. ¿Puedes usar una VPN ... Leer más, y la controversia final de Corea del Norte 2014: Sony Hack, la entrevista y Corea del Norte La controversia final de 2014: Sony Hack, la entrevista y Corea del Norte ¿Corea del Norte realmente hackeó a Sony? ¿Imágenes? ¿Dónde está la evidencia? ¿Alguien más podría sacar provecho del ataque y cómo se convirtió el incidente en promoción para una película? Leer más todos hacen argumentos convincentes para su desconfianza.

Sin embargo, sin pruebas de mala conducta o atribución, hay un caso fuerte de que forma parte de una mayor propaganda política. Estas narrativas políticas son complejas y, a menudo, difíciles de contrarrestar ya que están profundamente arraigadas. Las redes sociales no facilitan la situación Cómo las redes sociales son el campo de batalla militar más nuevo Gran Bretaña ha revivido la 77ª Brigada, notoria por el uso de estrategias poco ortodoxas durante la Segunda Guerra Mundial, con el fin de recopilar inteligencia y propagar propaganda y control de narrativas generales en Facebook y Twitter. ¿Podrían estar mirándote? Lee mas . La desinformación y las noticias falsas se pueden propagar rápidamente Cómo evitar rápidamente las noticias falsas durante una crisis creciente Cómo evitar rápidamente las noticias falsas durante una crisis en desarrollo La próxima vez que haya una crisis, no se deje engañar. Elimine las estafas sociales y las mentiras para descubrir la verdad con estos consejos. Lea más, espoleó bots diseñados para propagar la propaganda.

La mejor manera de evitar este tipo de desinformación es encontrar expertos en seguridad en los que pueda confiar. Hay algunos sitios web excelentes Red Alert: 10 blogs de seguridad informática que debe seguir hoy Red Alert: 10 blogs de seguridad informática que debe seguir hoy La seguridad es una parte crucial de la informática, y debe esforzarse por informarse y mantenerse al día. Deberá consultar estos diez blogs de seguridad y los expertos en seguridad que los escriben. Lea más y cuentas de Twitter Manténgase seguro en línea: siga a 10 expertos en seguridad informática en Twitter Manténgase seguro en línea: siga a 10 expertos en seguridad informática en Twitter Existen pasos simples que puede seguir para protegerse en línea. Usar un firewall y un software antivirus, crear contraseñas seguras, no dejar sus dispositivos desatendidos; estos son todos imprescindibles. Más allá de eso, se reduce ... Leer más que son conocidos por sus informes de seguridad objetiva e imparcial. Sin embargo, tenga cuidado con los demás que ofrecen consejos de seguridad, especialmente si ese no es su campo.

Troy Hunt, que dirige el servicio de notificación de violación de datos HaveIBeenPwned Verifique ahora y vea si sus contraseñas se han filtrado anteriormente Compruebe ahora y vea si alguna vez se han filtrado sus contraseñas Esta ingeniosa herramienta le permite verificar cualquier contraseña para ver si alguna vez ha sido parte de un fuga de datos. Leer más, escribió sobre este desafío. Se encontró con un experto en SEO y un psíquico que ofrecían consejos de seguridad defectuosos. Aunque no son expertos en seguridad, ambos usaron su posición de influencia para dar consejos peligrosos. Hunt finalmente concluyó que "no acepten los consejos de seguridad de los expertos o videntes de SEO". Un buen consejo de un experto en seguridad en el que pueda confiar.

¿Cómo crees que podemos superar el desafío de la propaganda digital? ¿Crees que es un problema? Háganos saber en los comentarios!