Cuando empiezas a pensar en todas las cosas que pueden salir mal al navegar por Internet, la web comienza a parecer un lugar bastante aterrador. Afortunadamente, los usuarios de Internet en su conjunto se están volviendo mucho más listos y mejores para reconocer el comportamiento arriesgado en línea.

Si bien las páginas con una docena de botones de descarga (o casillas marcadas automáticamente que nos engañaron para que descarguemos cosas que no queríamos) ya no son tan efectivas como lo eran antes, eso no significa que no haya hackers por el momento. tratando de idear nuevos métodos de engaño Las últimas amenazas a la seguridad en Internet que debe tener en cuenta Las últimas amenazas a la seguridad en Internet que debe tener en cuenta Las amenazas de seguridad provienen cada vez más de nuevas direcciones y parece que no va a cambiar en 2013 Hay nuevos riesgos que debes tener en cuenta, exploits de aplicaciones populares, ataques de phishing cada vez más sofisticados, malware, ... Leer más. Para protegernos de estas amenazas, es importante comprender qué son y cómo difieren.

Vamos a sumergirnos

Entender las amenazas de seguridad en línea y cómo difieren

Malware

Malware es la abreviatura de software malicioso. Esto significa que, si bien la mayoría de nosotros nos referimos a estas amenazas como virus, el término correcto para todos debería ser un malware. El software malintencionado viene en muchas formas, pero el malware en sí es un término general que podría usarse para describir cualquier cantidad de cosas, como virus, gusanos, troyanos, spyware y otros. En resumen, es un programa o archivo con malas intenciones, cuya naturaleza podría abarcar casi cualquier cosa.

Afortunadamente, el malware es exactamente lo que buscan todos los programas antivirus más populares. Ser afectado por el malware ocurre, y no tiene que ser catastrófico. Conozca el protocolo correcto para tratar el malware 10 pasos a seguir cuando descubra el malware en su computadora 10 pasos a seguir cuando descubra el malware en su computadora Nos gustaría pensar que Internet es un lugar seguro para pasar nuestro tiempo (tos), pero todos sabemos que hay riesgos en cada esquina. Correo electrónico, redes sociales, sitios web maliciosos que han funcionado ... Leer más, y cómo evitarlo en primer lugar 7 Consejos de sentido común para ayudarlo a evitar la captura de malware 7 Consejos de sentido común para ayudarle a evitar la captura de malware La Internet ha creado mucho posible. Acceder a la información y comunicarse con personas de muy lejos se ha convertido en una brisa. Al mismo tiempo, sin embargo, nuestra curiosidad puede llevarnos rápidamente callejones virtuales oscuros ... Leer más para la experiencia de navegación más segura.

Virus

Los virus consisten en código malicioso que infecta un dispositivo después de instalar un software. Normalmente, esta infección ocurre a través de unidades USB, descargas de Internet o archivos adjuntos de correo electrónico, pero también puede ocurrir de muchas otras formas. Es importante tener en cuenta que la infección no ocurre solo por tener los archivos infectados en su computadora. La infección ocurre una vez que el programa se ejecuta por primera vez, ya sea a través de la ejecución automática, una instalación manual o un archivo ejecutable que el usuario abre.

Una vez abierto, o ejecutado, la infección ocurre. Desde ese punto, puede ser muy difícil encontrar y deshacerse del virus debido a la naturaleza en la que funciona. Si bien los detalles reales son específicos del virus, tienden a replicarse e infectar el sistema de archivos del dispositivo en el que residen extendiéndose de un archivo a otro antes de que inevitablemente (y normalmente sin saberlo) se transmitan a otra máquina.

A diferencia de otras amenazas, los virus no tienen otro objetivo que intentar hacer que su computadora deje de funcionar. Algunos de ellos tienen una breve historia de los 5 peores virus informáticos de todos los tiempos Una breve historia de los 5 peores virus informáticos de todos los tiempos La palabra "virus" y su asociación con computadoras fue colocada por el científico informático estadounidense Frederick Cohen, quien la utilizó para describa "un programa que puede 'infectar' a otros programas modificándolos para incluir un posible ... Read More sido particularmente bueno en eso. La mayoría de los otros son bastante débiles y fáciles de detectar.

Ah, y debe señalarse, debido a la opinión popular, que los Mac no son inmunes a los virus. ¡Creo que mi Mac tiene un virus! 3 maneras en que puedes decir ¡Creo que mi Mac tiene un virus! 3 maneras en que puedes decir ¿Tu Mac está algo así como ... rara? Ya sea que esté viendo anuncios que no puede explicar o que su sistema es irrazonablemente lento, puede pensar que el problema es el malware. Pero probablemente estés equivocado. Lee mas .

Adware

Si bien es relativamente benigno en la mayoría de los casos, el adware podría ser el más molesto de las amenazas de las que hablaremos hoy.

El adware está incluido con aplicaciones o software legítimos, lo que hace que la detección inicial sea algo difícil. Un ejemplo común es la casilla de verificación en la parte inferior de un enlace de descarga (a menudo pre-verificado) que pregunta si queremos "Incluir X gratis"; bueno, "X" es a menudo el programa que contiene el adware. Esta no es una regla dura y rápida, pero no es poco común. Si no está seguro de qué son estos programas adicionales o cómo funcionan, no los descargue.

Las infecciones de Adware también son posibles sin culpa nuestra. Las historias recientes detallan al menos un fabricante importante, incluido el adware, o un secuestro de navegador similar a un adware, en sus computadoras por defecto. Mientras que Lenovo y Superfish Lenovo Laptop Owners Ten cuidado: su dispositivo puede tener malware preinstalado Lenovo Laptop Owners Tenga cuidado: su dispositivo puede tener malware preinstalado El fabricante chino de computadoras Lenovo admitió que las laptops enviadas a tiendas y consumidores a finales de 2014 tenían malware preinstalado. Leer más es la excepción, en lugar de la regla, es importante tener en cuenta que estas amenazas suceden y muchas veces no hay mucho que podamos hacer al respecto.

Troyanos y puertas traseras

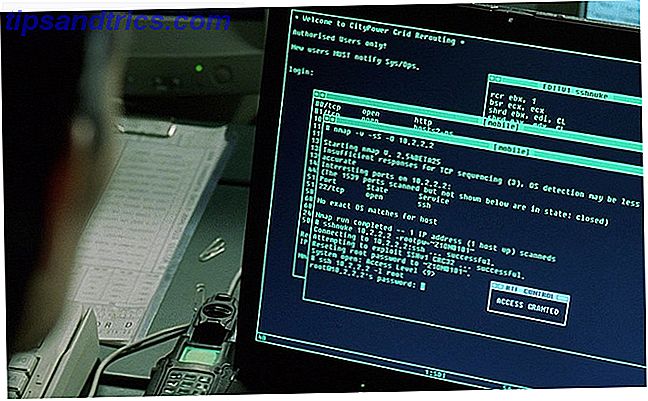

Los troyanos llevaban el nombre del caballo de Troya, que era un caballo de madera gigante utilizado para ocultar a los soldados griegos cuando entraron en Troya durante la Guerra de Troya. Dejando de lado la lección de historia, esta es la misma forma en que un troyano daña tu computadora. Oculta código malicioso dentro de un programa o archivo aparentemente inofensivo para acceder a su máquina. Una vez dentro, el programa se instala en su dispositivo y se comunica con un servidor en segundo plano sin su conocimiento. Esto le da acceso a una parte externa a su computadora a través de lo que comúnmente se conoce como puerta trasera.

Si bien dar acceso a un tercero a su computadora da miedo en sí mismo, las implicaciones de lo que podrían estar haciendo. Por qué el correo electrónico no puede protegerse de la vigilancia gubernamental ¿Por qué el correo electrónico no puede protegerse de la vigilancia gubernamental? Conozca el correo electrónico, es posible que tampoco lo use ", dijo el propietario del servicio de correo electrónico seguro Lavabit, ya que recientemente lo cerró. "No hay forma de hacerlo encriptado ... Leer más con este acceso es aún más aterrador. Lo que complica las cosas es la pequeña huella que dejan estas puertas traseras, lo que mantiene al usuario completamente en la oscuridad de que cualquier recámara de privacidad esté ocurriendo.

Uno de los beneficios de una puerta trasera es la naturaleza en la que operan. Dado que el hacker debe conectarse a su máquina de forma remota, no podrán hacerlo si deshabilita la conexión a Internet mientras intenta localizar y eliminar el código malicioso.

Spyware

El software espía es la pieza de badware más común en Internet. Si bien es bastante engañosa por naturaleza y una gran molestia, la mayoría de los programas espía son relativamente inofensivos. Normalmente, el spyware se usa para supervisar el comportamiento de navegación a fin de servir mejor a los anuncios relevantes. Lo que lo hace malo es cómo estas compañías recopilan sus datos Cómo protegerse del espionaje no ético o ilegal Cómo protegerse del espionaje no ético o ilegal Independientemente de la motivación o justificación para espiar (como la infidelidad conyugal), el espionaje es ilegal y una gran invasión de la privacidad en la mayoría de los países del mundo. Lee mas . En lugar de confiar en el seguimiento de píxeles, o cookies, como la mayoría de las compañías más importantes, el spyware actúa como un troyano más, ya que lo instala y comunica los datos de su computadora a un servidor, mientras que la mayoría de nosotros somos completamente ajenos a su presencia. en primer lugar.

Otras formas más maliciosas de spyware son mucho más peligrosas. Mientras que el spyware típico se usa principalmente para fines de publicación de anuncios, el spyware malicioso comunica datos confidenciales a otro usuario o servidor. Estos datos pueden incluir correos electrónicos, fotos, archivos de registro, números de tarjetas de crédito, información bancaria y / o contraseñas en línea.

El software espía generalmente es descargado por el usuario como parte de un complemento a una descarga legítima (como una barra de herramientas) o como parte de un programa freeware o shareware.

Scareware y Ransomware

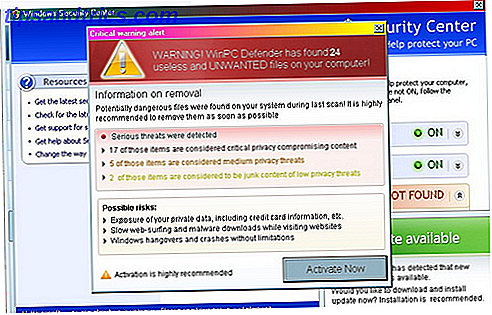

Scareware y ransomware difieren en su enfoque, pero el objetivo final de ambos es recolectar dinero manipulando al usuario para que crea algo que a menudo no es cierto.

Scareware generalmente toma la forma de programas que aparecen y le dicen que su computadora está infectada con algún tipo de malware. Cuando hace clic para eliminar las (a menudo) instancias múltiples de malware, se ve obligado a pagar para comprar la versión completa antes de que el programa pueda limpiar su sistema y eliminar las infecciones o amenazas.

Ransomware funciona de forma un poco diferente en el sentido de que después de que se instala el software malicioso, a menudo bloquea su sistema fuera de una ventana que le permite pagar el rescate para poder volver a usarlo. Mientras que ransomware es generalmente una de las amenazas más fáciles de eliminar Do not Pay Up - How To Beat Ransomware! ¡No pagues, cómo derrotar a Ransomware! Imagínese si alguien apareciera en la puerta de su casa y dijera: "Oye, hay ratones en tu casa que no sabías. Danos $ 100 y nos desharemos de ellos". Este es el Ransomware ... Leer más, puede ser bastante aterrador para un usuario de computadora no experto. Como tal, muchos creen que deben ceder y pagar el rescate. Evite la caída de la víctima a estas tres estafas de Ransomware Evite la caída de la víctima a estas tres estafas de Ransomware. Varias estafas prominentes de ransomware están en circulación en este momento; repasemos tres de los más devastadores, para que pueda reconocerlos. Lea más para recuperar el control de la máquina.

Gusanos

Los gusanos son, con mucho, la forma más dañina de malware. Mientras que un virus ataca una computadora y depende de un usuario para compartir archivos infectados para que se propague, un gusano explota las lagunas de seguridad en una red y puede poner todo de rodillas en cuestión de minutos.

Las redes con vulnerabilidades de seguridad se dirigen introduciendo el gusano en la red y permitiendo que pase (a menudo desapercibido) de una computadora a otra. A medida que pasa de un dispositivo a otro, la infección se propaga hasta que cada máquina se infecta, o bien, el gusano queda aislado al eliminar las máquinas infectadas de la red.

Exploits sin nombre, fallas de seguridad y vulnerabilidades

No importa cuán competente sea el desarrollador, cada programa tiene fallas y vulnerabilidades de seguridad. Estos fallos de seguridad permiten a los piratas informáticos explotarlos para obtener acceso al programa, modificarlo de alguna manera o inyectar su propio código (a menudo malware) dentro de él.

Si alguna vez te has preguntado por qué los programas tienen tantas actualizaciones de seguridad, se debe a la constante interacción de gatos y ratones entre desarrolladores y hackers. El desarrollador intenta encontrar, y parchear, estos agujeros antes de que sean explotados, mientras que el hacker intenta explotar fallas de seguridad antes de que sean descubiertos y reparados por un desarrollador.

La única manera de mantenerse a salvo de estos exploits es mantener su sistema operativo y cada uno de sus programas actualizados mediante la instalación de actualizaciones a medida que estén disponibles.

Mantenerse seguro en línea

Si está utilizando la web, no existe un método infalible para evitar todas las amenazas en línea, pero sin duda hay cosas que puede hacer para estar más seguro.

Algunos de estos son:

- Mantenga su sistema operativo y cada uno de sus programas actualizados mediante la descarga de actualizaciones a medida que estén disponibles.

- Instale un buen programa antivirus ¿Cuál es el mejor software antivirus gratuito? [MakeUseOf Poll] ¿Cuál es el mejor software antivirus gratuito? [MakeUseOf Poll] Porque no importa qué tan cuidadoso sea al usar Internet, siempre es recomendable tener un software antivirus instalado en su computadora. Sí, incluso Macs. Lea más y mantenga las definiciones de virus actualizadas.

- Utilice un firewall que supervisa tanto el tráfico entrante como el saliente. Vigile el flujo de este tráfico para ayudar a detectar la presencia de amenazas que pueden estar comunicándose con servidores externos.

- Evite descargas inseguras de fuentes desconocidas y no confiables.

- Use su programa antivirus o un programa de detección de malware para analizar enlaces sospechosos antes de abrirlos.

- Evite el software pirateado.

De nuevo, si pasa una parte de su tiempo en la web, es poco probable que pueda protegerse completamente de todo el badware. Si bien las infecciones y los ataques pueden sucederle a cualquier persona, y no a todos, no creo que ninguno de nosotros argumente que podríamos estar un poco más seguros con cambios sutiles en nuestros hábitos de navegación o uso de la computadora.

¿Qué estás haciendo para mantenerte a salvo de las amenazas y los exploits en línea? ¿Hay algún programa o aplicación específica que utilices para la seguridad en línea? ¡Por favor ayúdenos a mantener el resto de nosotros más seguros en línea al compartir cualquier consejo que tenga en los comentarios a continuación!

Crédito de la foto: Virus informático a través de Shutterstock, ¡Advertencia! por Paul Downey a través de Flickr, Virus por Yuri Samoilov a través de Flickr, molesto pop-up a través de Shutterstock, Hackers - Seguridad por TecnoDroidVe a través de Flickr, Barras de herramientas por mdornseif a través de Flickr, Malware por mdaniels7 a través de Flickr, Dual Crash por el Dr. Gianluigi "Zane" Zanet Flickr, Caps Lock de DeclanTM a través de Flickr